في وقت سابق من هذا الأسبوع تم اكتشاف برمجية خبيثة تحمل الإسم RansomEXX وتستهدف نظام لينيكس بالذات وبشكل مستهدف جدا. تم اكتشاف البرمجية من قبل المختبر الامني التابع لشركة Kasprsky المعروفة بحلولها الأمنية وتم التعرف على ان البرمجية موجودة منذ شهر تموز من العام 2020.

البرمجية مثلها مثل أي برمجية تعتمد على الإبتزاز من خلال تشفير ملفات مهمة للمستخدم وترك رسالة للمطالبة بفدية مالية مقابل مفتاح فك تشفير البيانات. على الرغم من أن الحكومات حول العالم وجميع الجهات الامنية تطالب بعدم دفع الفدية الا ا العديد من الأفراد والشركات تجاوبوا مع الفدية وقاموا بالدفع مقابل ملفاتهم وهذا من شانه ابقاء هذا النوع من البرمجيات حي ومربح جدا للمخترقين.

المعلومات التقنية

- البرمجية من نوع ملف ELF تنفيذي مبني على بُنية 64 بت.

- البرمجية تقوم بعمل مفتاح تشفير قوي جدا بحجم 256-بت وتستخدمه لتشفير الملفات في الجهاز.

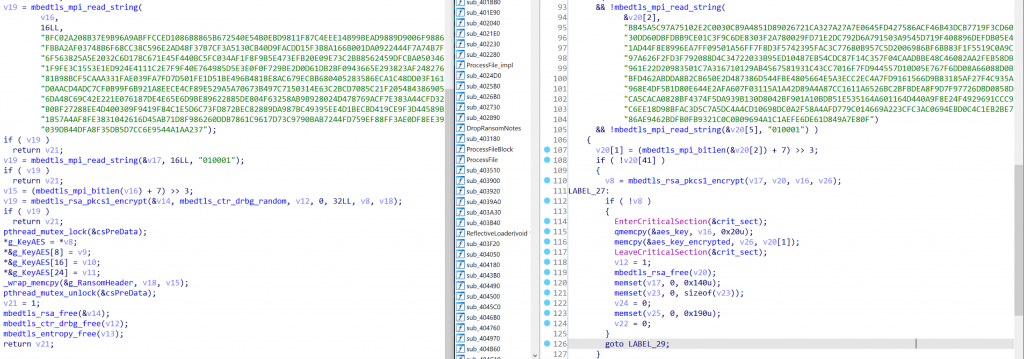

- البرمجية تستخدم مكتبة أصلية في لينيكس اسمها mbedtls لتشفير الملفات.

- يتم تشفير مفتاح التشفير بواسطة مفتاح بحجم 4096 بت.

- البرمجية تقوم بعمل عمليات في الخلفية تقوم بإعادة تشفير المفتاح مره كل 0.18 ثانية.

- بعد الفحص تبين أن مفتاح التشفير يتغير فعلياً مره كل ثانية.

- البرمجية لا تحمل ولا أي عمل اضافي سوى التشفير وارسال رسالة الفدية. على عكس برمجيات وينوز التي تحتوي على خادم داخلي للقيام بعدد كبير من العمليات مثل الإنتقال الذاتي والتواصل مع جهات خارجية أو حتى التدمير الذاتي أو تفادي الإكتشاف.

- الرمجية ولسبب ما تقوم بتوليد معلومات تشخيصية عن عملها في النظام.

التشابه مع برمجيات ويندوز

على الرغم من أن البرمجيات الخبيثة من هاذا النوع تستخدم بروتوكول ويندوز من نوع WinAPI وان هذه البرمجية تستخدم وصول مباشر لمكتبة أصابة في لينيكس الا ان الإعتقاد الأقوى هو أن البرمجية تنحدر من نفس الكود المصدري المستخدم في ويندوز.

على الرغم من اختلاف النظام المستهدف وطريقة بناء البرمجيات الا انها تتشابه في الكود بشكل كبير جدا.

الإختلاف مع برمجيات ويندوز

على الرغم من التشابه الكبير والاعتقاد ان البرمجية قد انحدرت من نفس الكود المصدري الا ان طريقة الإستهداف في هذه البرمجية مختلفة تماما. بعد تفحص الكود الخاص بهذه البرمجية تبين أن الإستهداف يكون محدد مسبقا وأن كود البرمجية يحمل وبشكل غير قابل للتغيير إسم الهدف بشكل مسبق. عدا عن ذلك، البرمجية تحمل بريد الكتروني معين للإرسال اليه وهو يحمل اسم الضحية بشكل مسبق وغير قابل للتعديل. هذا يعني ان الإستهداف في هذه البرمجية دقيق جدا ومحدد جدا.

البرمجية أيضا تعتمد على استهداف جهات كبيرة معينه ولا تستهدف الأفراد ولا حتى الشركات الصغيرة والمتوسطة. حتى الان تم التبليغ عن اصابة وزارة المواصلات في ولاية تكساس الامريكية، شركة Konica Minolta، شركة متعاقدة مع الحكومة الامريكية بإسم Tyler Technologies، نظام المواصلات العام في مدينة مونتيريال الكندية واخر الضحايا كان ثاني أهم محكمة في البرازيل.

طريقة العدوى والتغير في التوجهات

العدوى في لينيكس ليست سهلة وهي تعتمد وبشكل أساسي على اكتشاف ثغرات في انظمة الجهات المستهدفة للتمكن من إدخال البرمجية للنظام ومن ثم تفعيل البرمجية بشكل يدوي. لطالما كانت هذه هي الطريقة وبعدها تقوم البرمجية بإستهداف النظام مباشرة وتشفيره وترك رسالة الفدية. لسوء حظ المخترقين وحسن حظ الجهات المستهدفة، كان من الممكن دائا استعادة صورة من النظام والعودة للعمل خلال ساعات معدودة بدون الحاجة لدفع الفدية.

حاليا، يتم اعتماد طريقة جديدة في الإستهداف وهي صعبة جدا. اليوم يتم غختراق الشبكات من خلال برنامج ضعيف كما جرت العاد ومن ثم يتم متابعة اختراق الشبكة والتجول بها الى ان يتم ايجاد خادم حيوي لعمل الجهة المستهدفه ويتم بدء الهجوم من هناك. من خلال شل هذا الخادم تكون فرصة الخضوع للفدية أكبر حيث يتعذر استعادة الصور الإحتياطية أو تكون الإستعادة معقدة وتتطلب الكثير من الوقت والموارد المالية.

الحماية من البرمجية

كمستخدم منزلي عادي لا داعي للقلق من الموضوع. البرمجية بشكل عام تستهدف جهات معينة مدروسة بعناية ومحدده مسبقا. كما قلنا الإستهداف محدد جدا وفي اللحظة التي يتم تشفير الملفات يكون المخترق موجود في الشبكات الداخلية منذ فترة وهو بالفعل يملك صلاحيات عليا.

للحماية من البرمجية يتوجد على مدراء الشبكات والانظمة تأمين الشبكات وتفقدها بشكل دوري، أيضا تحديث برمجيات تشغيل أجهزة الشبكات والتوجيه والتأكد من إبقائها على أحدث إصدار والتأكد من تطبيق التحديثات الامنية في موعدها بدون أي تأخير.