الجزء الرابع من المقال عن إنشاء شبكة افتراضية (VPN) و الوصول إليها من خارج المنزل. هذا النوع من الشبكات مهم جدا لنا لسببين: السبب الأول هو تأمين اتصالاتنا عندما نكون في مكان غريب ولا نثق بالشبكة الموجودة فيه، وعندما نحتاج وصول آمن لشبكتنا في المنزل ولكن ليس لدينا شخص في المنزل للقيام بالوصول بدلا ما. راعينا أن تكون الخطوات واضحة قدر الإمكان ومدعّمة بالصور اللازمة لتقريب الفهم للمستخدم المبتدئ.

أجزاء المقال

هذا المقال طويل جدا ولهذا السبب تقرر تقسيمة لعدد من المقالات الصغيرة لتسهيل إتباع الشرح وتركيز المعلومات في كل مقال بموضوع معين.

الجزء الأول: تثبيت الجدار الناري.

الجزء الثاني: ضبط إعدادات الجدار الناري.

الجزء الثالث: تكوين الشبكة الداخلية وربط الاجهزه بها.

الجزء الرابع: تكوين شبكة VPN من نوع OpenVPN و WireGuard.

ما هي الشبكات الإفتراضية (VPN)

شبكات VPN (الشبكات الافتراضية الخاصة) هي تقنية تستخدم لإنشاء اتصال آمن عبر الإنترنت لتتيح للمستخدمين الوصول إلى شبكات خارجية بطريقة آمنة وخاصة، وكأنهم متصلون مباشرة بتلك الشبكات. عند استخدام VPN، يتم إنشاء اتصال مشفر بين جهاز المستخدم والخادم البعيد الذي يستضيف الشبكة المطلوبة. يتم تشفير جميع البيانات المرسلة بين الجهاز والخادم، مما يجعلها غير قابلة للقراءة أو التلاعب بها من قبل أطراف خارجية.

استخدامات الشبكات الإفتراضية VPN

الموضوع مختلف من شخص لآخر. بشكل عام، هذه الشبكات تسمح لك بالموضوع إلى شيء ما كنت لتصله من دونها. من أهم استخدامات الشبكات الإفتراضية:

- الوصول إلى شبكة مغلقة في مكان آخر وغير قابلة للوصول عبر الإنترنت

- الوصول إلى الإنترنت من خلال شبكة موثوقة عند وجودك على شبكة مشبوهة أو غير موثوقة

- تخطي أنوع حظر معينه على محتوى أو شبكات معينة.

هنا سوف نقوم بالتركيز على موضوع الوصول إلى الشبكات البعيدة (منزلك) وتأمين وجودك الرقمي على شبكات مشبوهة من خلال تحويل الإتصال عبر شبكة آمنة (أيضا منزلك).

الشبكات الافتراضية عبر OPNSense

الجميل في الأمر أن عمل الشبكات الافتراضية في OPNSense هو الأسهل من أي نظام أو أي شيء آخر. قد ترى أن الموضوع طويل بعض الشيء ومحبط في البداية ولكنه سهل بمجرد أن تتعلم الخطوات وتفهم عمل كل شيء في العملية.

في هذا الشرح لن نتطرق لموضوع إنشاء الشبكة والإتصال بها فقط، بل سوف نتطرق لموضوع تأمين الشبكة بكلمة مرور ومفتاح مرور من نوع TOTP.

لاحظ أنك قد تحتاج إلى شركة الإنترنت الخاصة بك لمتابعة هذا الشرح. لكي تعمل معك الشبكة بشكل صحيح، تحتاج إلى:

- عنوان IP ثابت لكي تتصل من خلاله في جميع الأوقات بدون مشاكل

- تفعيل خاصية Port Forward لتوصيل الشبكة بالجدار الناري عبر المودم

في معظم الحالات، سيكون لديك وصول كامل لتفعيل Port Forward بنفسك. في حالتي، انا احتاج شركة الإنترنت لتثبيت هذه الخاصية حيث انه يتم حذف إعداداتي عند كل اعادة تشغيل للمودم.

أمر آخر عليك الإنتباه لتفعيله وهو تثبيت عنوان IP الخاص بالجدار الناري في المودم الخاص بك. بدون تثبيت عنوان IP قد يقوم المودم بتوصيل عنوان مختلف للجدار الناري وبالتالي خاصية Port Forward لن تعمل بشكل صحيح ولن تتمكن من الوصول إلى الجدار الناري من خارج الشبكة. تثبيت عنوان IP يختلف من جهاز إلى آخر وقد تحتاج إلى استشارة كُتيّب التعليمات أو شركة الإنترنت لتثبيت هذه الإعدادات بشكل صحيح.

شبكات OpenVPN

يُعتبر هذا النوع من الشبكات المعيار القياسي للشبكات الآمنة اليوم. هو ليس الأسرع وليس الأكثر أمانا ولكنه الشائع لدرجة أنك لن تجد أي جهاز لا يدعم العمل من خلاله. لإنشاء واستخدام هذا النوع من الشبكات، علينا أولا القيام ببعض الخطوات التي تسبق عمل المستخدمين.

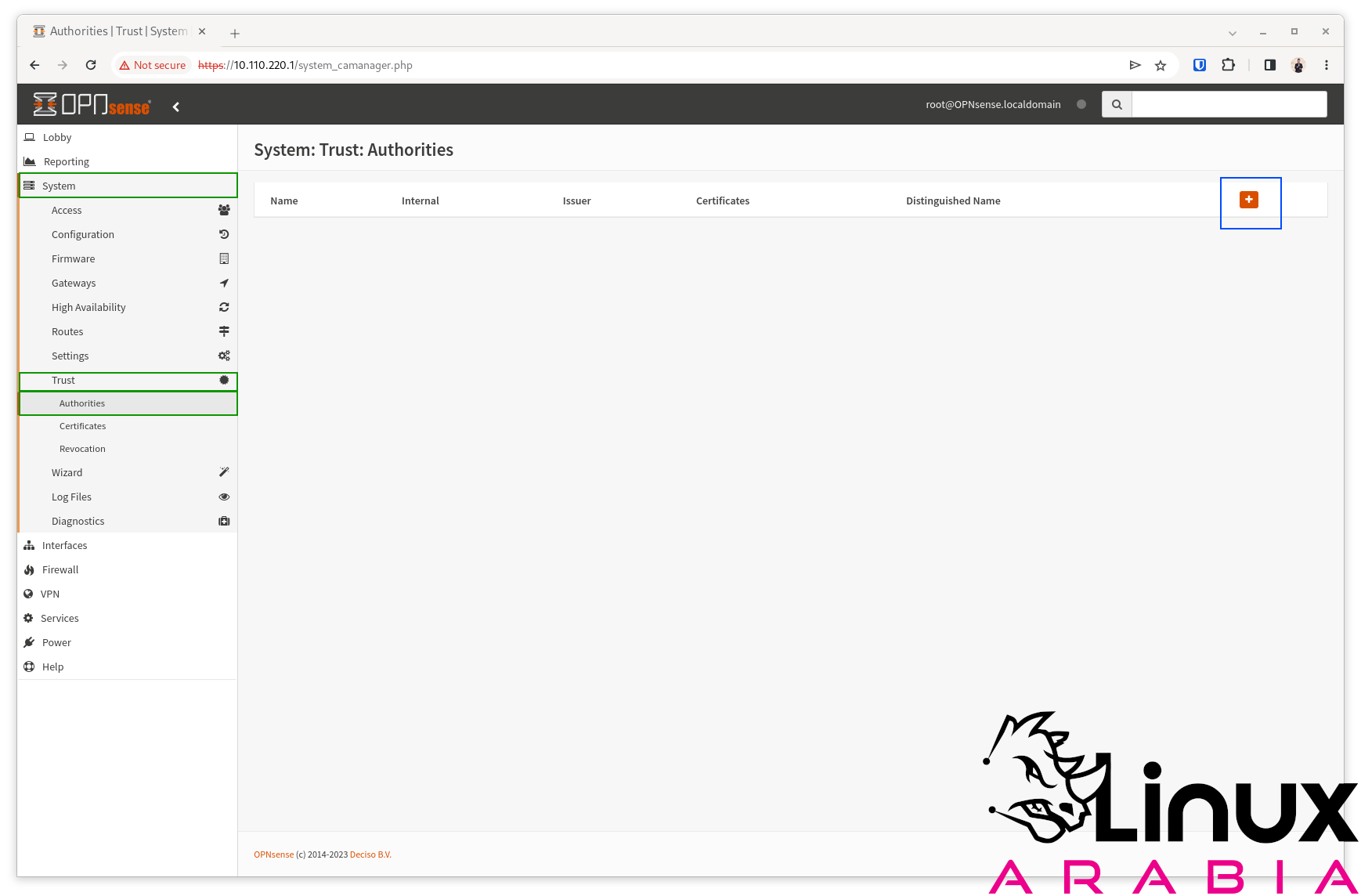

1- توليد شهادة سُلطة (Certificate Authority)

هذه الشهادة تُستخدم في تأمين وتصديق الإتصال بين الخادم والمستخدم. يتم توليد الشهادة من خلال الإنتقال إلى:

System -> Trust -> Authorities

ومن ثم الضغط على إشارة الزائد في الطرف العلوي الأيمن من الشاشة:

في الشاشة التالية، عليك ضبط بعض الأمور قبل أن تتمكن من إصدار هذه الشهادة:

1- خانة “Descriptive name” وهي مجرد اسم لكي تعلم أنت ما هو استخدام هذه الشهادة.

2- خانة “Method” ويجب هنا اختيار Create an internal certificate authority

3- خانة “Key Type” وهنا نختار RSA

4- خانة “Key length (bits)” وهي حجم المفتاح. كلما كان أكبر، كلما زاد الأمان. أنا اخترت 4096 وهو كبير نسبيا وآمن.

5- خانة “Digest Algorithm” وهنا اختر أي شيء ما عدا SHA1 لأنه تشفير مُخترق.

6- خانة “Lifetime (days)” وهي عدد أيام صلاحية الشهادة.

7- خانة “Country Code :” وهي غير مهمة فعليا ويمكنك اختيار ما تشاء.

8- خانة “State or Province :” وهي عبارة عن المحافظة.

9- خانة “City :” وهي عبارة عن المدينة.

10- خانة “Organization :” وهي عبارة عن المحافظة.

11- خانة “Email Address :” وهي عبارة عن بريدك الشخصي أو بريد المؤسسة

12- خانة “Common Name :” وهي عبارة عن اسم مُعرّف عن الخادم مثل اسم نطاق أو أي اسم ترغب به.

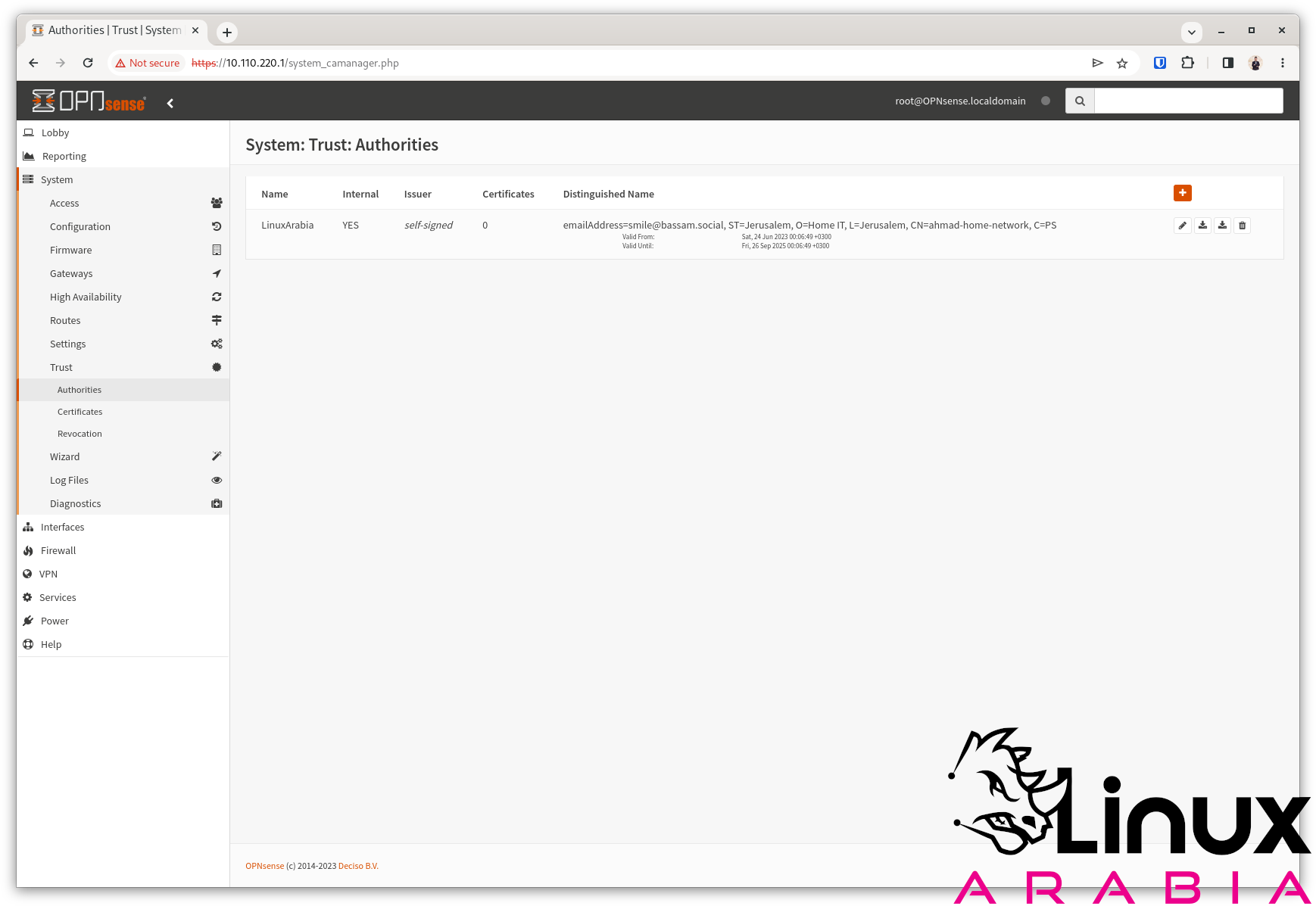

عند الإنتهاء، إضغط على Save لتوليد الشهادة وحفظها. هذه العملية قد تستغرق بعض الوقت حسب حجم المفتاح وطريقة التشفير المحددة. بعد الإنتهاء، سوف ترى الصفحة وبها شهادة واحدة جديدة:

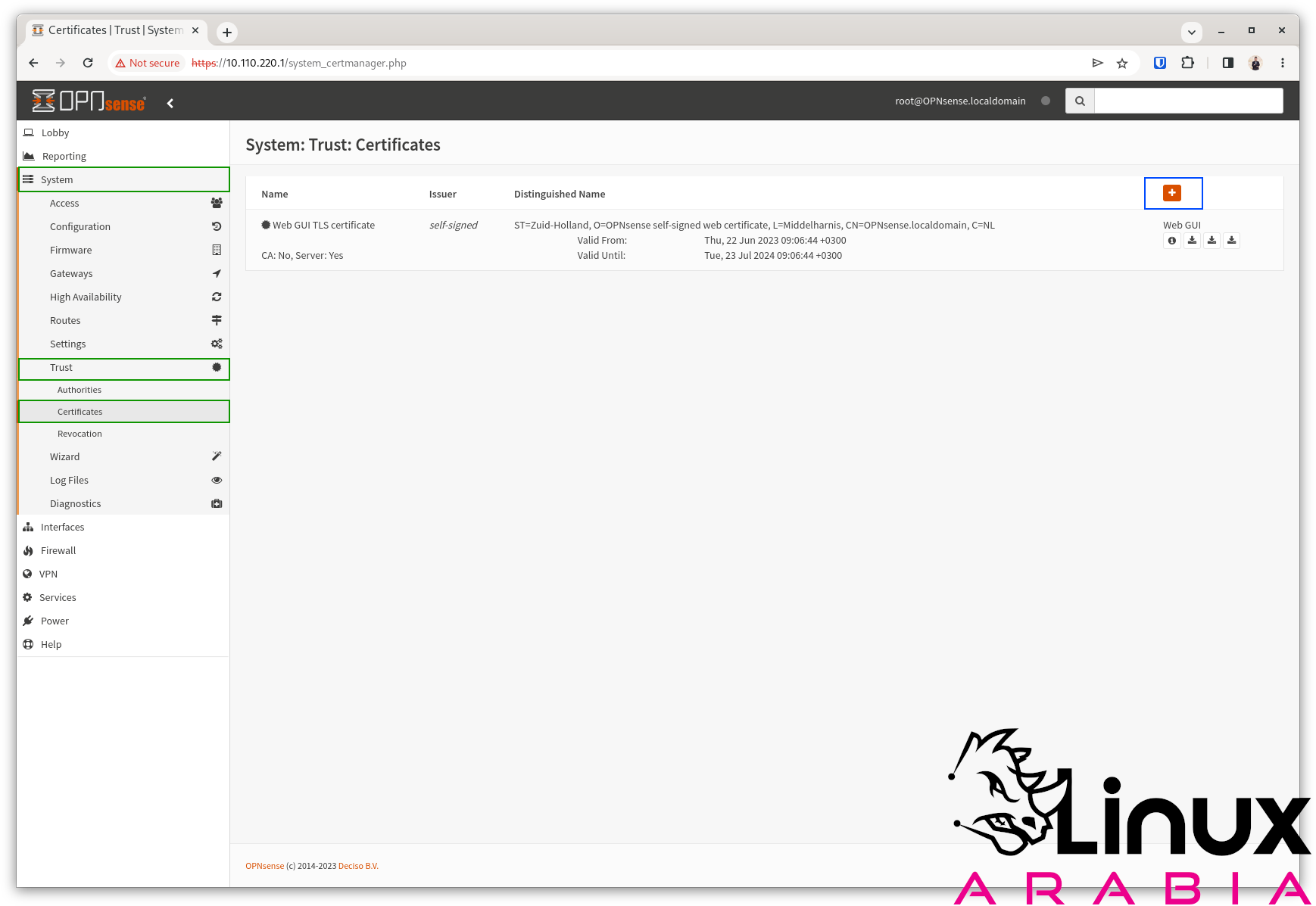

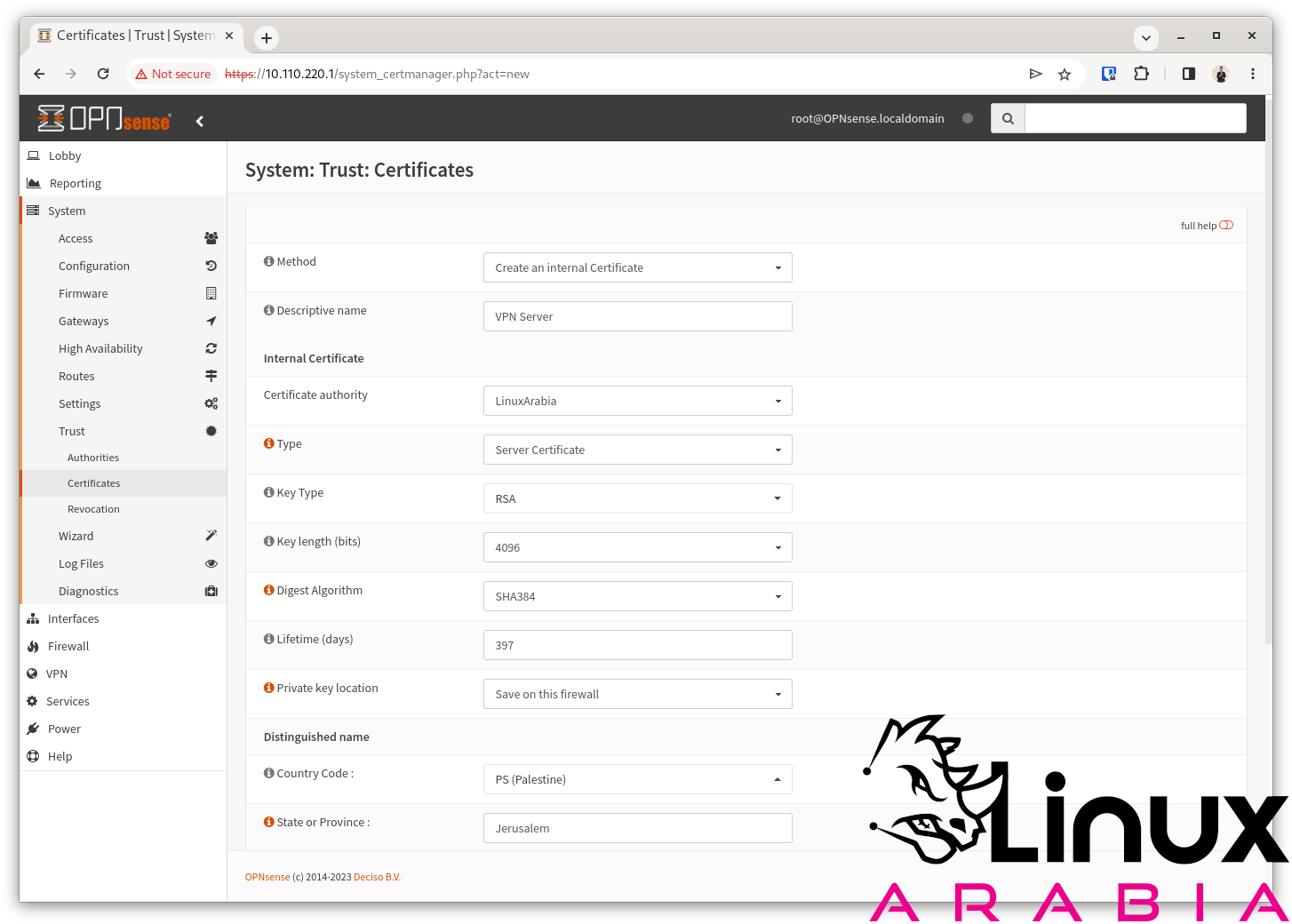

2- توليد شهادة الخادم (Server Certificate)

هذه الشهادة تُستخدم للتأكد من هوية الخادم. من خلالها يمكن التحقق فعليا من التواصل مع الخادم الحقيقي وليس أي خادم مُزيّف متواجد على شبكات خبيثة قد تكون أنت متصل بها.

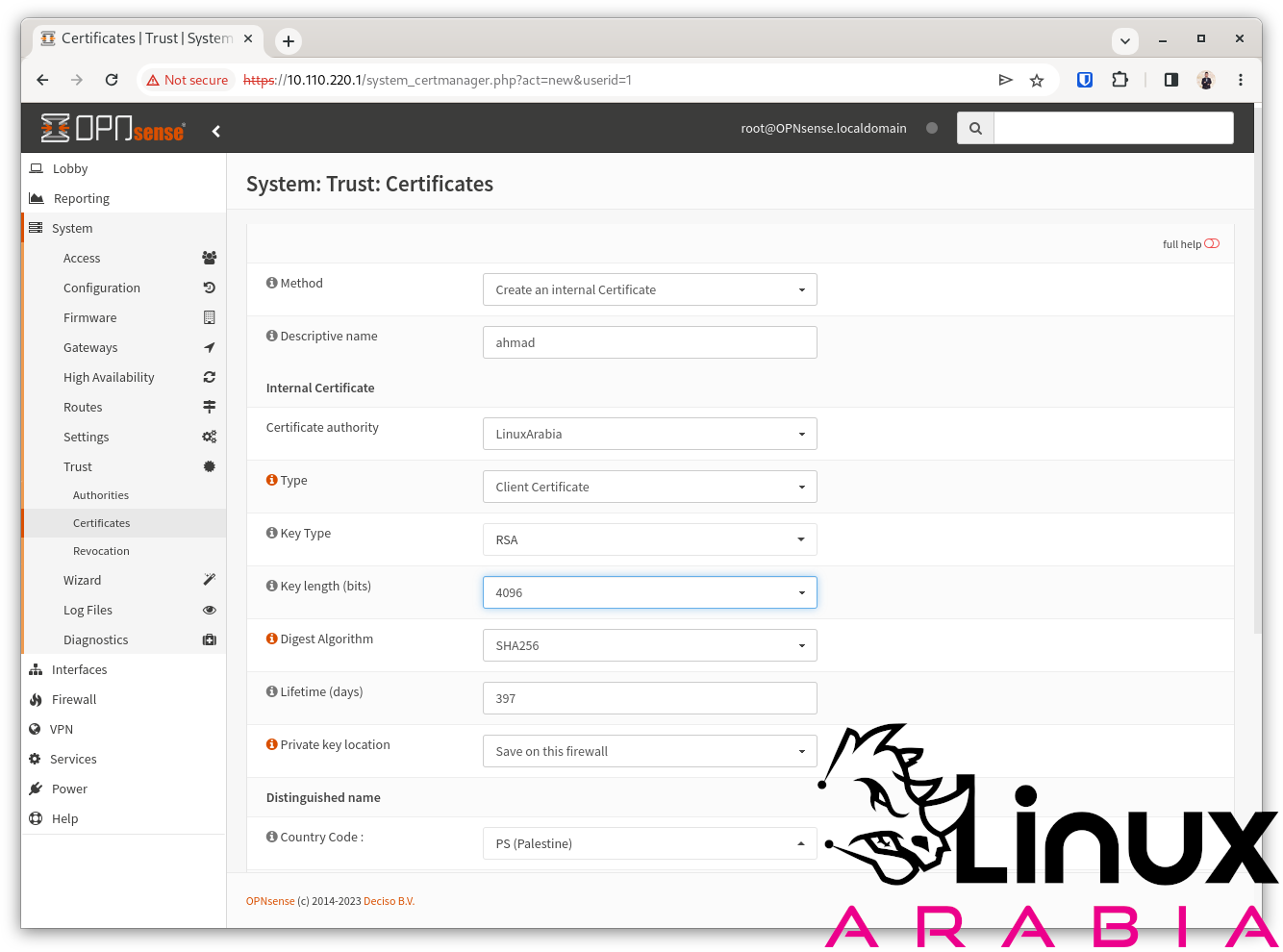

لتوليد الشهادة، انتقل إلى:

System -> Trust -> Certificates

ومن هنا إضغط على إشارة الزائد في الجزء العلوي الأيمن من الشاشة لتوليد شهادة جديدة

في هذه الصفحة لا يوجد لدينا الكثير لنقوم بتعديله.

1- خانة “Method” هنا نختار Create an internal Certificate

2- خانة “Descriptive name” هذا اسم خاص بك لتعرف عمل الشهادة

3- خانة “Type” وهنا نختار Server Certificate

4- خانة “Key length (bits)” حجم المفتاح ويُفضل أن يكون 4096

5- خانة “Digest Algorithm” وهنا نختار رقم ما بين 256 و 512. لا تستخدم SHA1

6- خانة “Private key location” وهي مكان حفظ المفتاح الخاص. يُفضّل أن يكون في الجدار الناري: Save on this firewall

7- خانة “Common Name :” وهنا اسم الشهادة

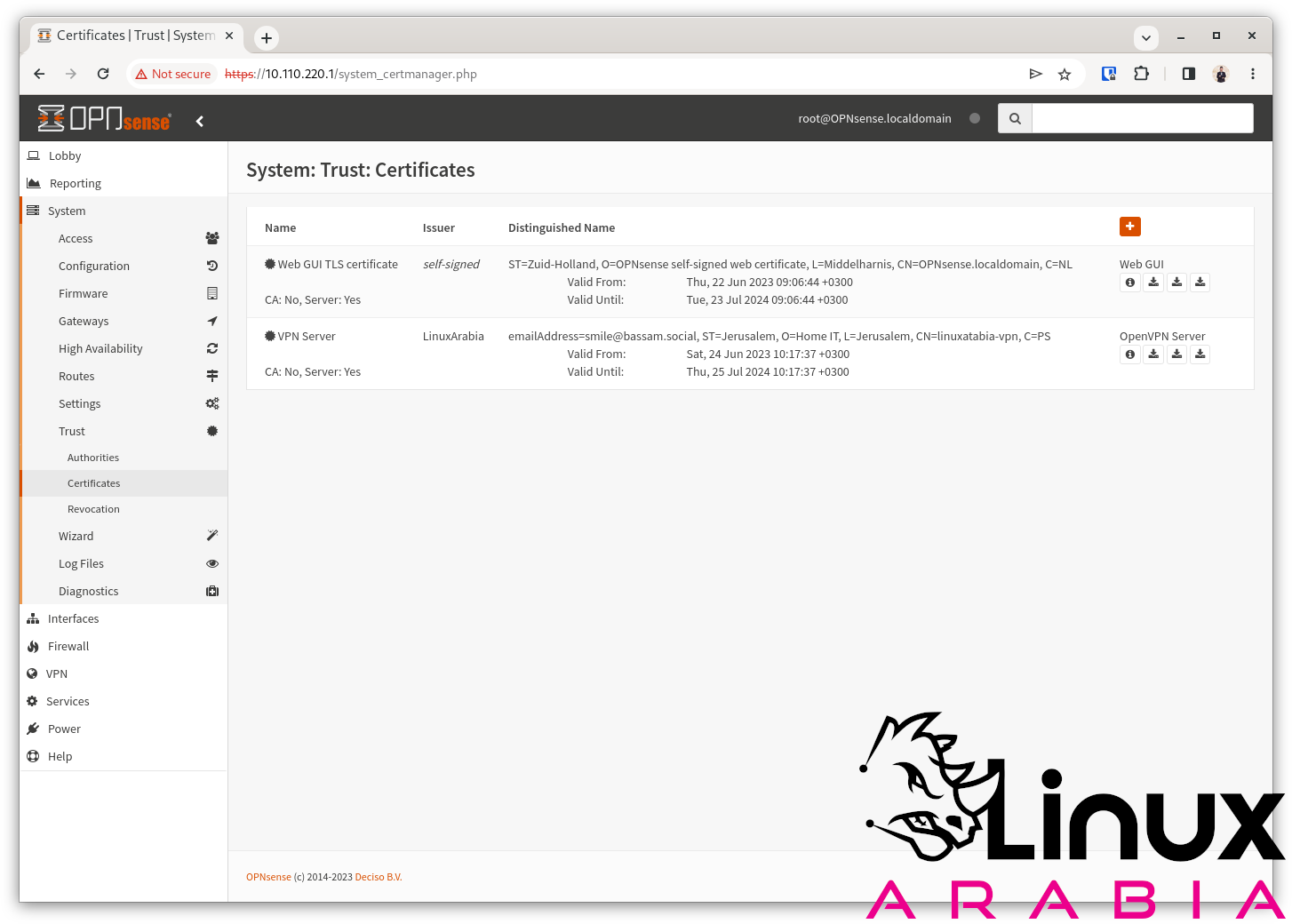

عند الإنتهاء قم بالضغط على Save وسوف تحصل على شهادة جديدة في الشاشة:

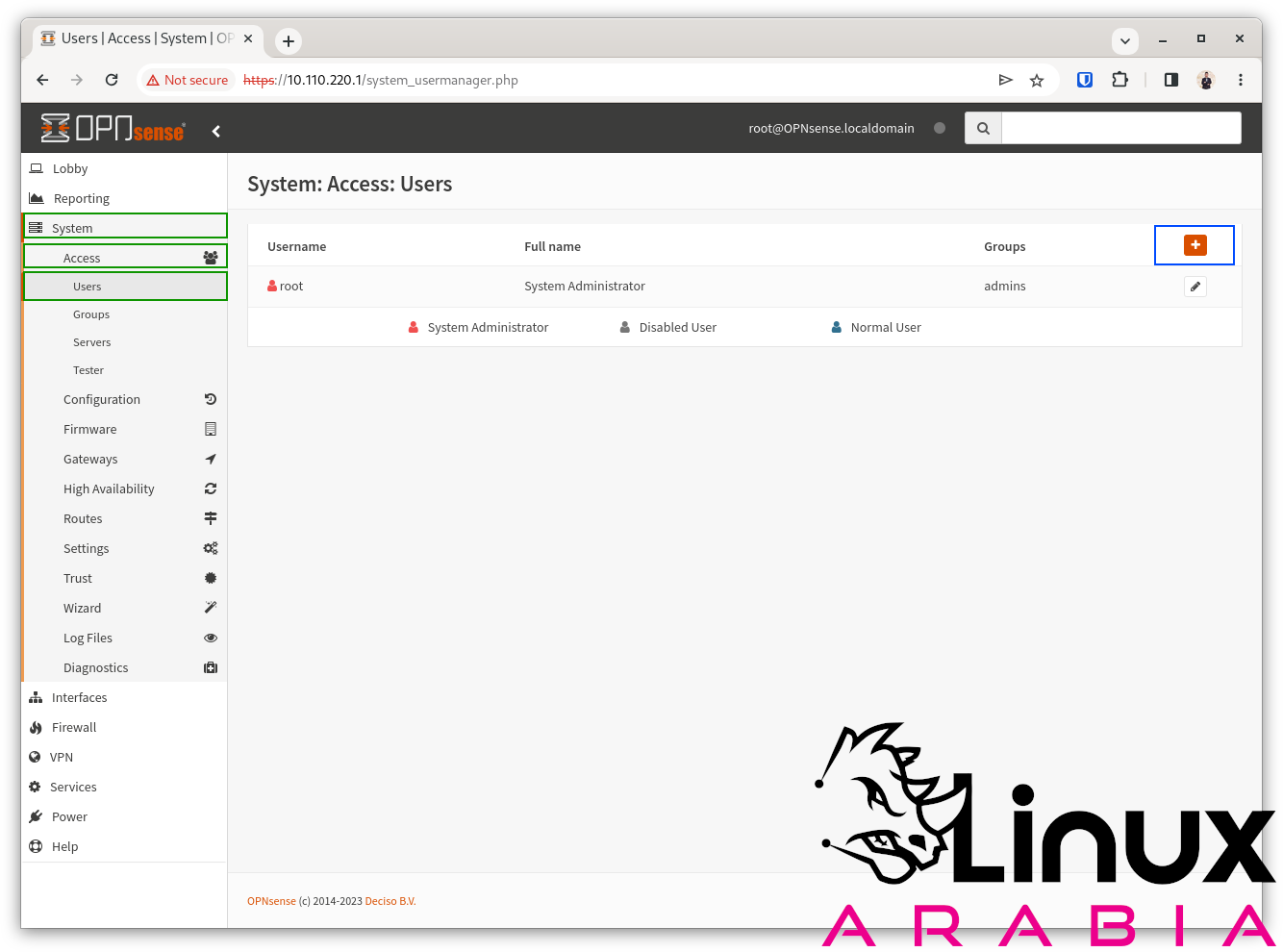

3- إضافة مستخدم VPN جديد

الآن يمكنك إنشاء المستخدمين ليتمكنوا من الاتصال بالخادم! لإنشاء مستخدم جديد، توجه إلى:

System -> Access -> Users

ومن هنا إضغط على إشارة الزائد في الجزء العلوي الأيمن من الشاشة لإضافة المستخدم

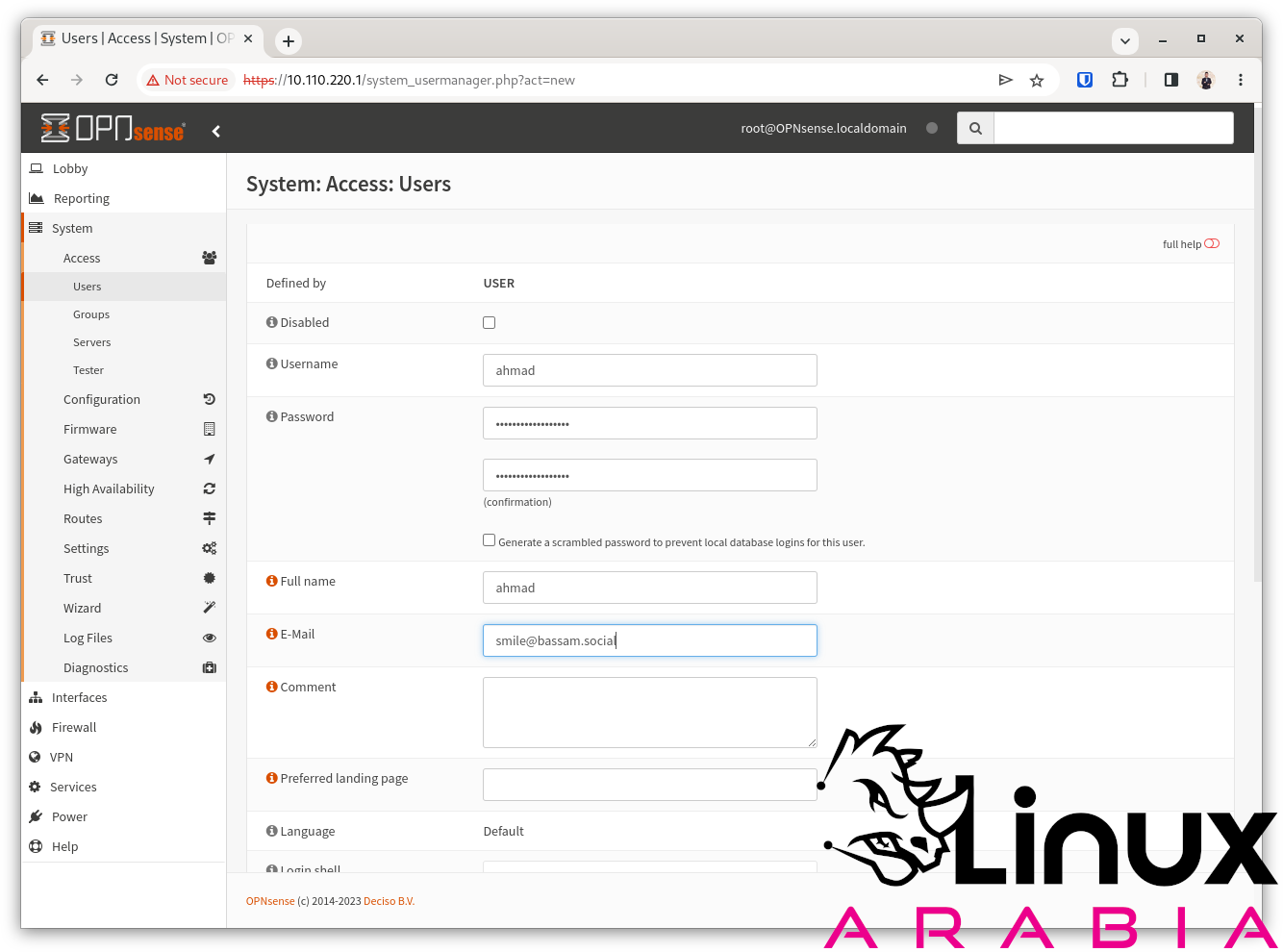

لاضافة مستخدم جديد، هناك 6 أمور يجب ضبطها في الشاشة التالية:

1- الخانة “Username” وهو اسم المستخدم في النظام

2- الخانة “Password” وهي كلمة مرور المستخدم

3- الخانة “Full name” هذا اسم خاص لكي تعلم أنت من هو المستخدم بالفعل

4- الخانة “E-Mail” بريد المستخدم في حال كانت له حاجة

5- الخانة “Certificate” هنا يجب تحديد Click to create a user certificate. حتى يتم توليد شهادة للمستخدم

6- الخانة “OTP seed” هنا يجب تحديد Generate new secret (160 bit) لكي يتم تفعيل التحقق بخطةتين للمستخدم. يمكنك ترك هذا الحقل فارغ في حال لم ترد استخدام التحقق بخطوتين.

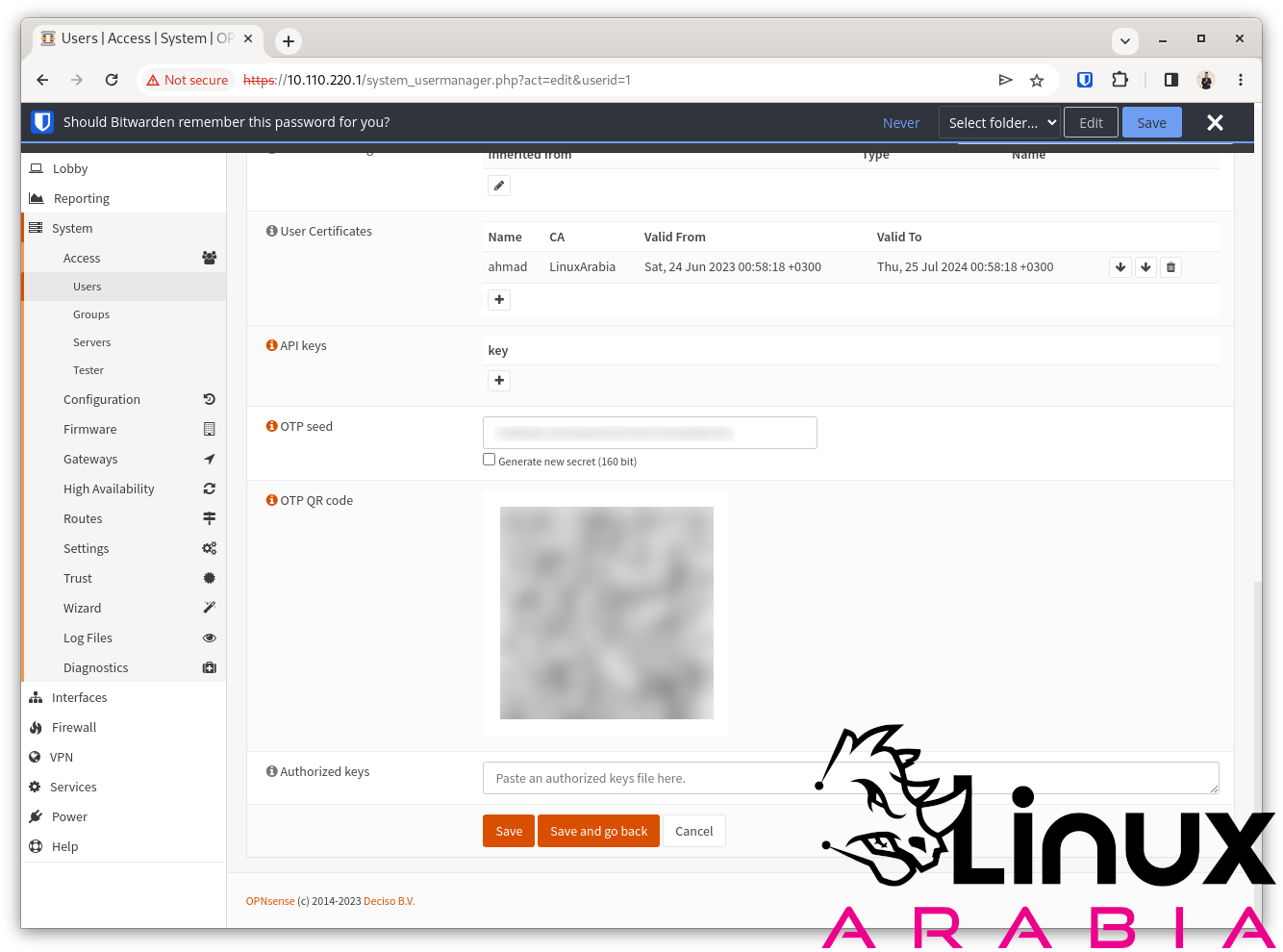

عند الانتهاء، اضغط Save لكي تنتقل إلى صفحة توليد الشهادة وهنا يجب تعديل شيء واحد فقط وهو حجم مفتاح RSA إلى 4096 بت

عند الضغط على Save سيتم نقلك إلى صفحة المستخدم من جديد. قم بالتمرير إلى الأسفل وذلك للوصول إلى خيارات “OTP QR code”. هنا قم بالضغط على “Click to unhide” لعرض الكود الخاص بالمستخدم

يمكنك الآن مسح الكود باستخدام جهازك المحمول، أو إرسال الكود إلى المستخدم الذي يُفترض أن يستخدم الشبكة. بعد ذلك يجب الضغط على Save لحفظ الإعدادات.

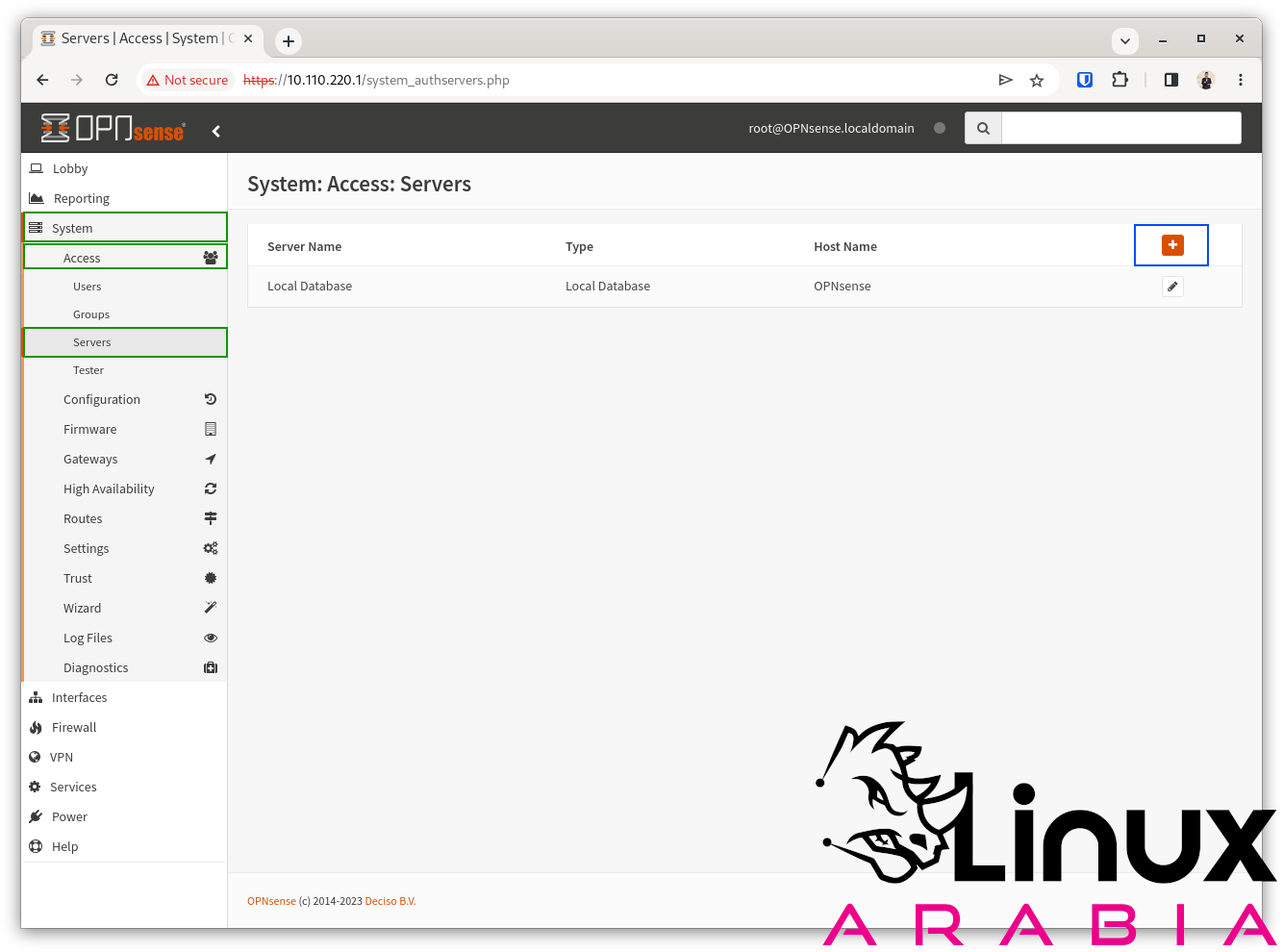

4- تفعيل خادم التحقق بخطوتين TOTP

بما أننا نستخدم التحقق بخطوتين في الخادم، يجب علينا تفعيل خادم خاص لتوليد هذه المفاتيح واستخدامها. لتفعيل الخادم، يجب الانتقال إلى:

System -> Access -> Servers

ومن هنا إضغط على إشارة الزائد في الجزء العلوي الأيمن من الشاشة للإضافة الخادم

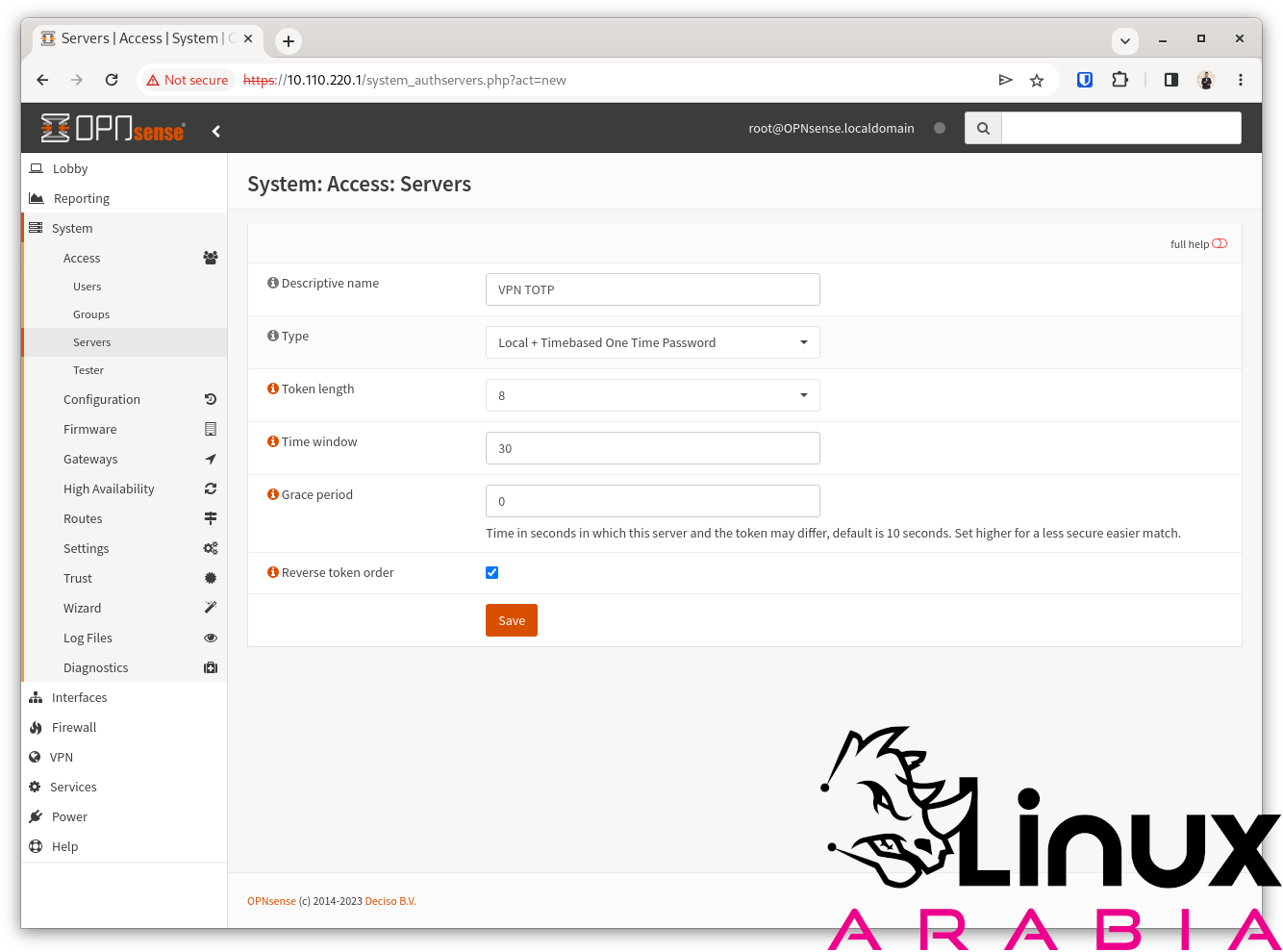

هنا نحتاج إلى ضبط 6 خانات:

1- خانة “Descriptive name” وهذا اسم خاص بك لتعلم ما الهدف من هذا الخادم

2- خانة “Type” وهذا نوع الخادم. يجب اختيار “Local + Timebased One time Password”

3- خانة “Token length” هذا حجم المفتاح. يمكن أن يكون 6 أو 8 أرقام

4- خانة “Time window” هذه المدة التي سيكون المفتاح سار المفعول فيه

5- خانة “Grace period” هذه هي المدة التي يمكن قبول المفتاح بها بعد إنتهاء صلاحيته

6- خانة “Reverse token order” عند تحديد هذا الخيار، يجب كتابة المفتاح بعد كلمة المرور. مثلا، كلمة المرور هي abcd ومفتاح المرور هو 123456، كلمة المرور سوف تكون

bcd123456

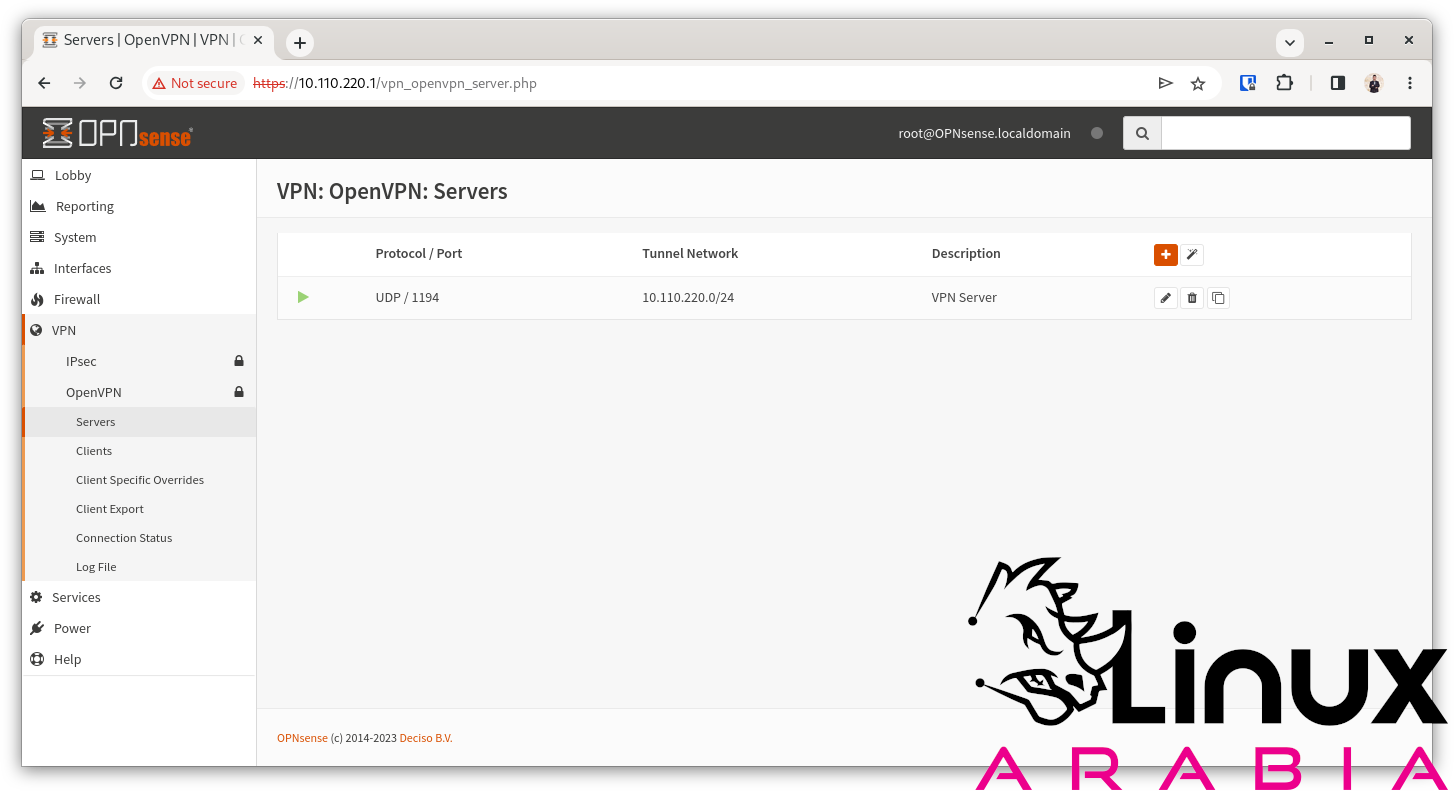

5- اضافة خادم VPN

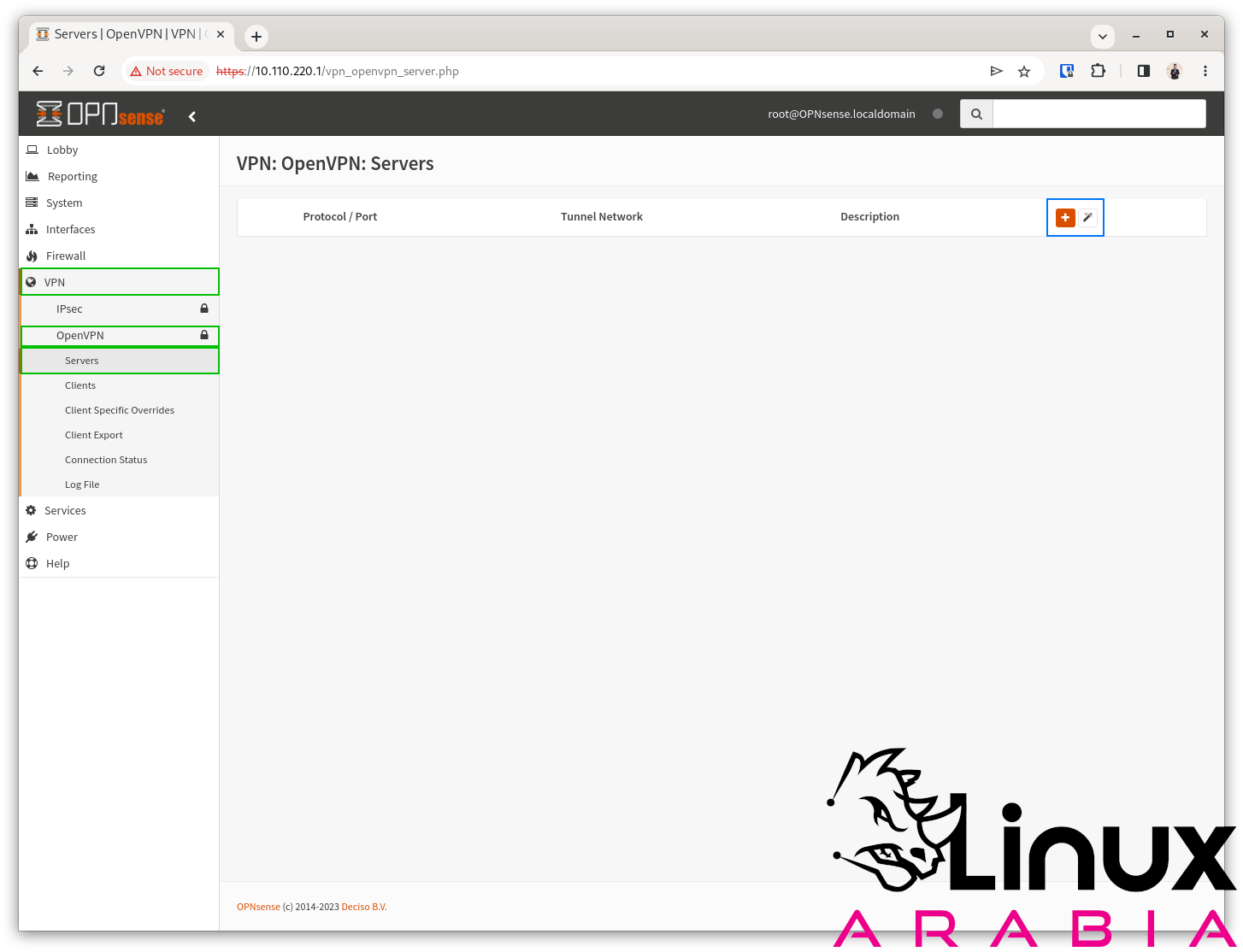

هذه الخطوة تسمح لك بإضافة وتفعيل خادم خاص بخدمة VPN لكي تتمكن من التواصل مع الجدار الناري الخاص بك. من دون هذه الخطوة، لن تتمكن من التواصل مع الجدار الناري. لإضافة الخادم، توجه إلى المسار التالي:

VPN -> OpenVPN -> Servers

ومن هنا إضغط على إشارة الزائد في الجزء العلوي الأيمن من الشاشة للإضافة الخادم

هناك عدد من مجموعات الإعدادات في هذه الشاشة، ولهذا سوف نقوم بتقسيم لقطات الشاشة لكل مجموعة لتسهيل الفهم والتفاعل مع الشرح.

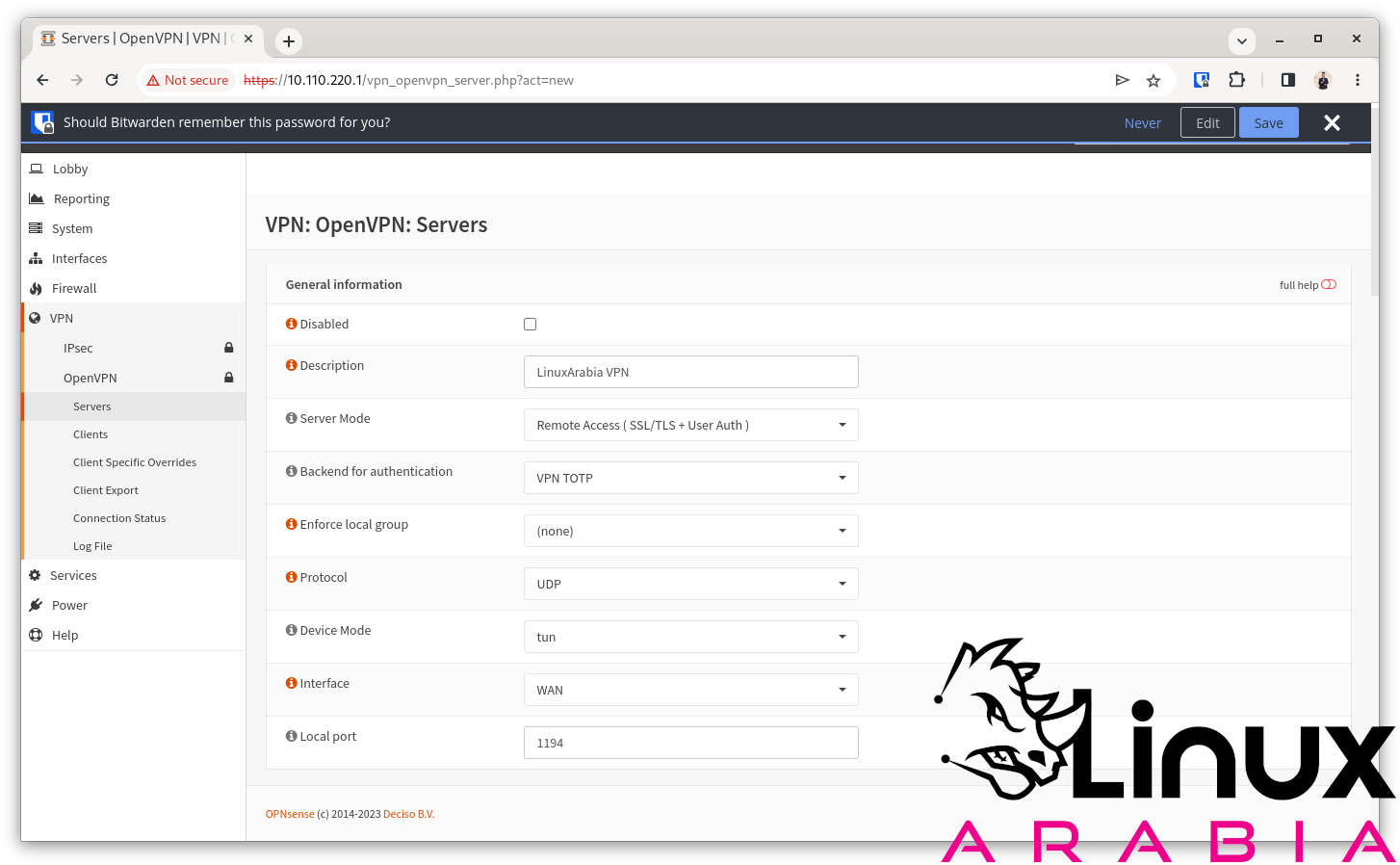

المجموعة الأولى هي “General information” وفيها نقوم بتعديل الإعدادات التالية:

1- خانة “Description” وهي وصف الخادم. هذا لك أنت لتعلم ما الذي نتحدث عنه.”

2- خانة “Server Mode” وهي تحدد نوع التواصل مع الخادم. يجب أن تختار هنا Remote Access (SSL/TLS + User Auth)

3- خانة “Backend for authentication” وهي نظام توليد رمز المرور الذي أعددناه سابقا

4- خانة “Interface” وهي الجهاز الذي سيعمل عليبه الخادم. طبعا نختار WAN لأنه سيعمل على الإتصالات من الخارج إلى الداخل:

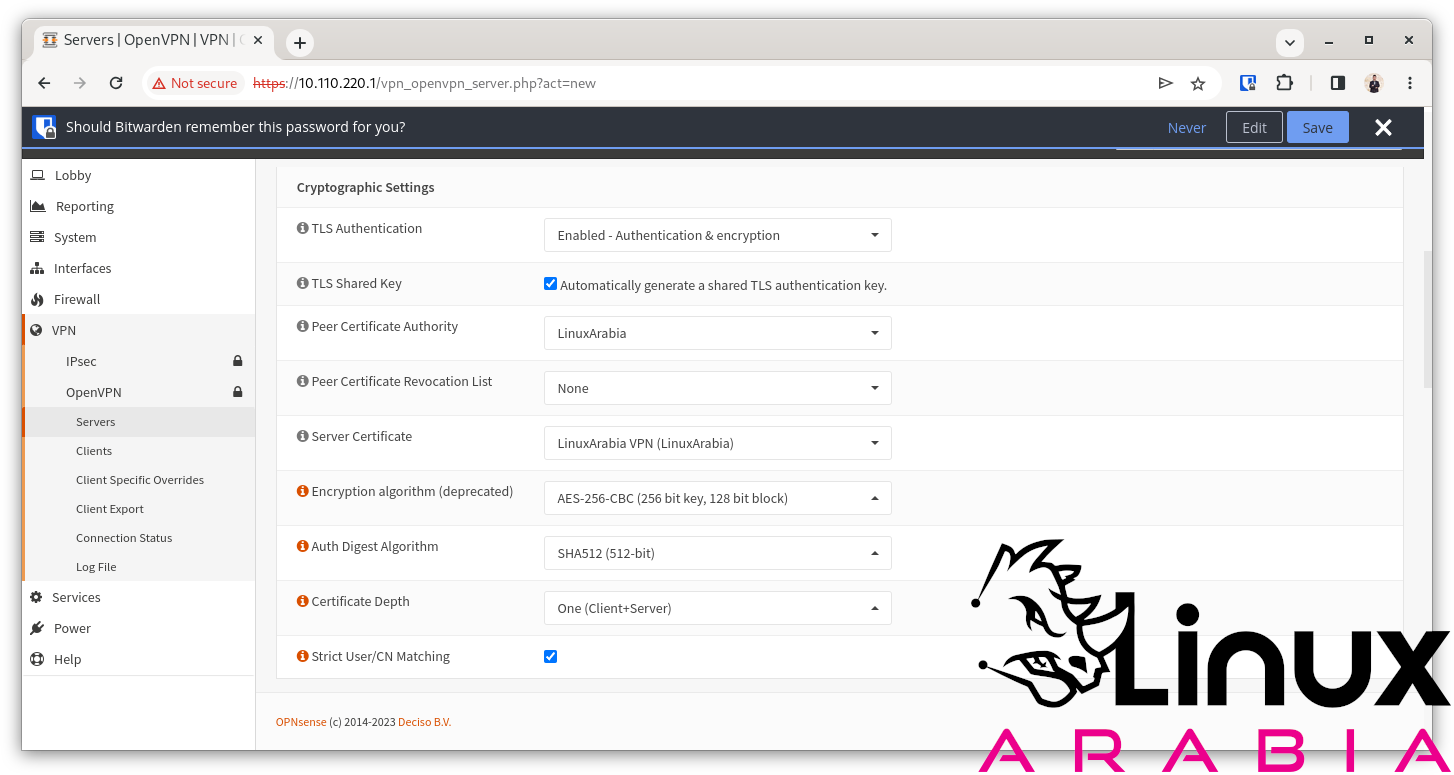

المجموعة الثانية هي “Cryptographic Settings” وهي تسمح لنا بضبط إعدادات التشفير. من هنا يجب تعديل التالي:

1- خانة “TLS Authentication” هنا يجب إختيار Enabled-Authentication & encryption

2- خانة “TLS Shared Key” قم بتحديث “Automatically generate a shared TLS authentication key” لتوليد مفاتيح التحقق بشكل تلقائي

3- خانة “Peer Certificate Authority” هنا يجب إختيار شهادة السُلطة التي قمنا بتوليدها سابقا.

4- خانة “Server Certificate” هنا يجب إختيار شهادة الخادم التي قمنا بتوليدها سابقا.

5- خانة “Encryption algorithm (deprecated)” يُفضل هنا إختيار شيء معقول، ليس ضعيف جدا ولا قوي جدا. مثلا أنا اخترت AES-256-GCM (256-bit key, 128-bit block).

6- خانة “Auth Digest Algorithm” هنا يمكن اختيار شيء قوي مثل SHA512 ولكن مهما فعلت، لا تستخدم SHA1.

7- خانة “Certificate Depth” هنا نحدد One (Client+Server) للتحقق من الخادم والمستخدم

8- خانة “Strict User/CN Matching” وهنا نقوم بتفعيل هذا الخيار لتلافي الإتصال باستخدام شهادات SSL مزيفة.

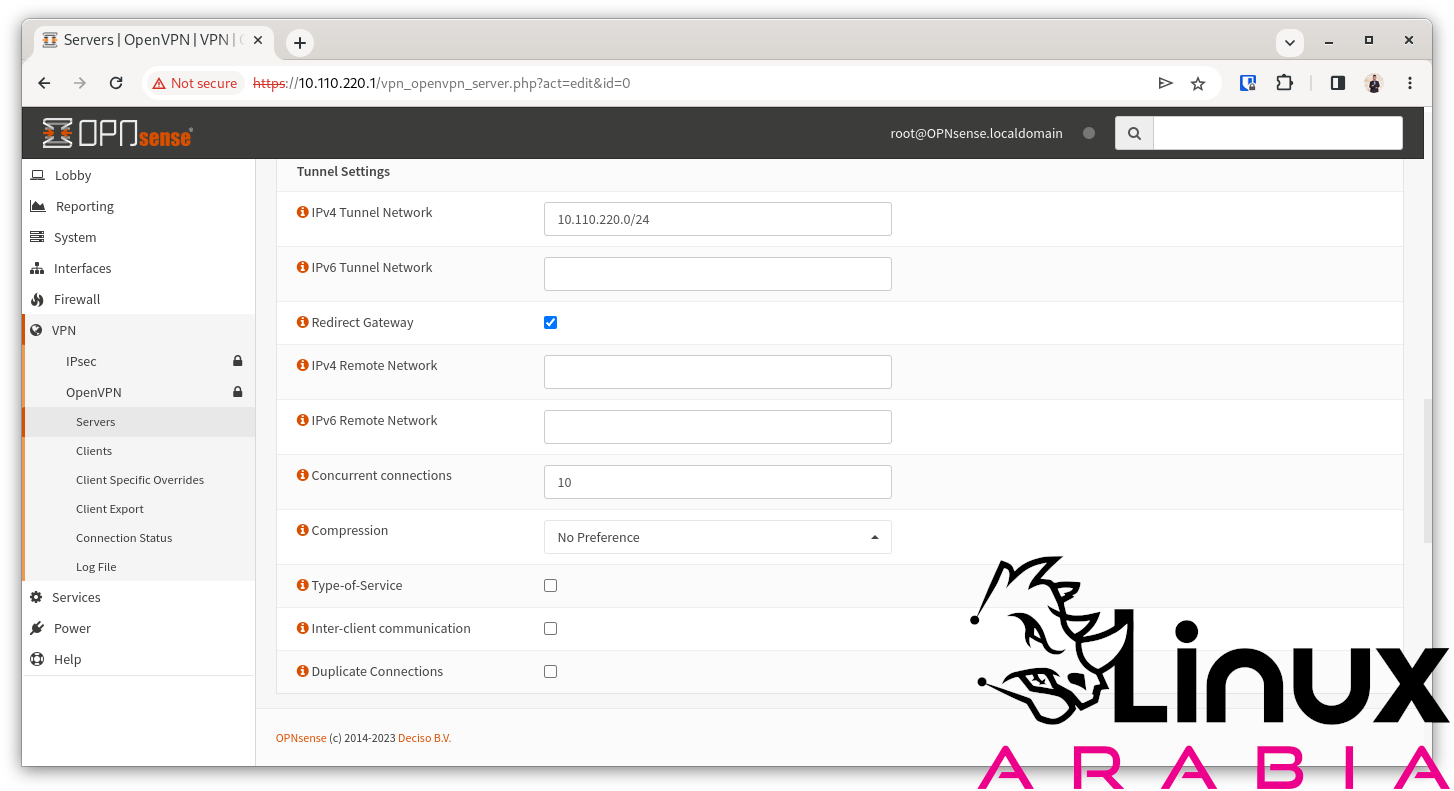

مجموعة الإعدادات “Tunnel Settings” وهي تسمح لك بضبط إعدادات النفق بين المستخدم وخادم VPN الخاص بك. هنا سوف نقوم بضبط خانتين فقط ولكن يمكنك ضبط 6 خانات:

1- خانة “IPv4 Tunnel Network” وهذا يسمح بتكوين الشبكة الخاصة بالـ VPN. استخدم عنوان موجود لديك مسبقا. أنا استخدمت 10.110.220.0/24

2- خانة “Redirect Gateway” هذا يفرض على الجهاز المُتصل أن يستخدم الإنترنت الخاص بالجدار الناري.

3- خانة “Concurrent connections” هذا يسمح لك بتحديد عدد المتصلين في نفس اللحظة. يمكنك ترك هذا الخيار بدون تحديد

4- خانة “Compression” هذا يسمح لك بتحديد ضغط البيانات أثناء النقل. يمكنك ترك هذا اتلخيار بدون تحديد

5- خانة “Inter-client communication” هذا يسمح للمتصلين بالشبكة أن يتواصلوا فيما بينهم. يمكنك ترك هذا الخيار بدون تحديد

6- خانة “Duplicate Connections” هذا يسمح لعمل أكثر من اتصال على اسم مستخدم واحد. ننصح بعدم تفعيل هذا الخيار.

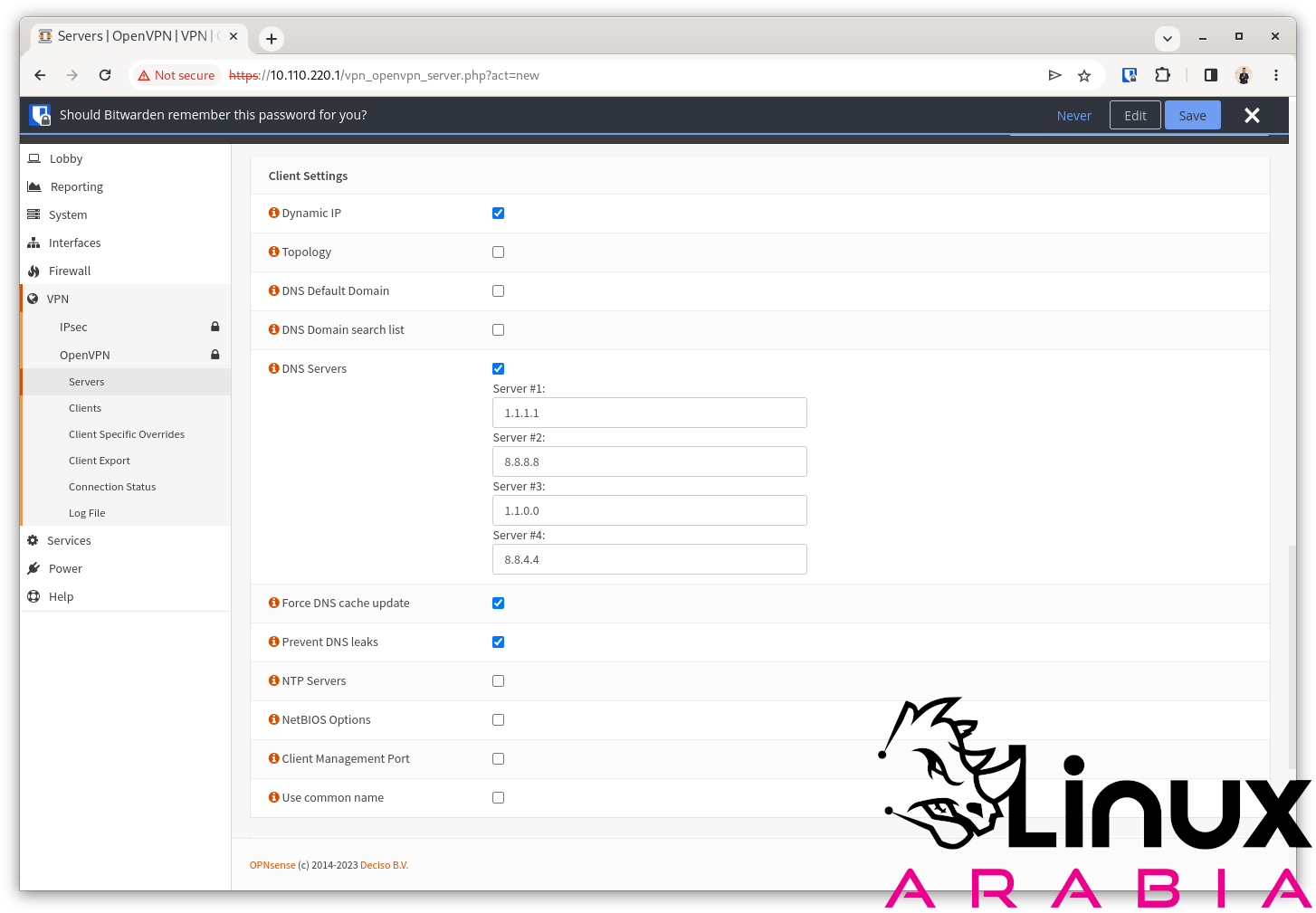

مجموعة الإعدادات “Client Settings” وهي تسمح بضبط بعض الإعدادات المتعلقة بالجهاز المُتصل. هذا لدينا 4 خانات لضبطها:

1- خانة “Dynamic IP” تسمح للمتصلين بالحصول على عناوين قابلة للتغيير والتحديث

2- خانة “DNS Servers” تسمح لنا بضبط خوادم DNS لاستخدامها عند الإتصال بالإنترنت

3- خانة “Force DNS cache update” تفرض على مستخدمي ويندوز استخدام DNS الخاص بالجدار الناري

4- خانة “Prevent DNS leaks” تمنع الجهاز المُتصل من الوصول إلى خدمات DNS عدا التي تم تحديدها في الجدار الناري.

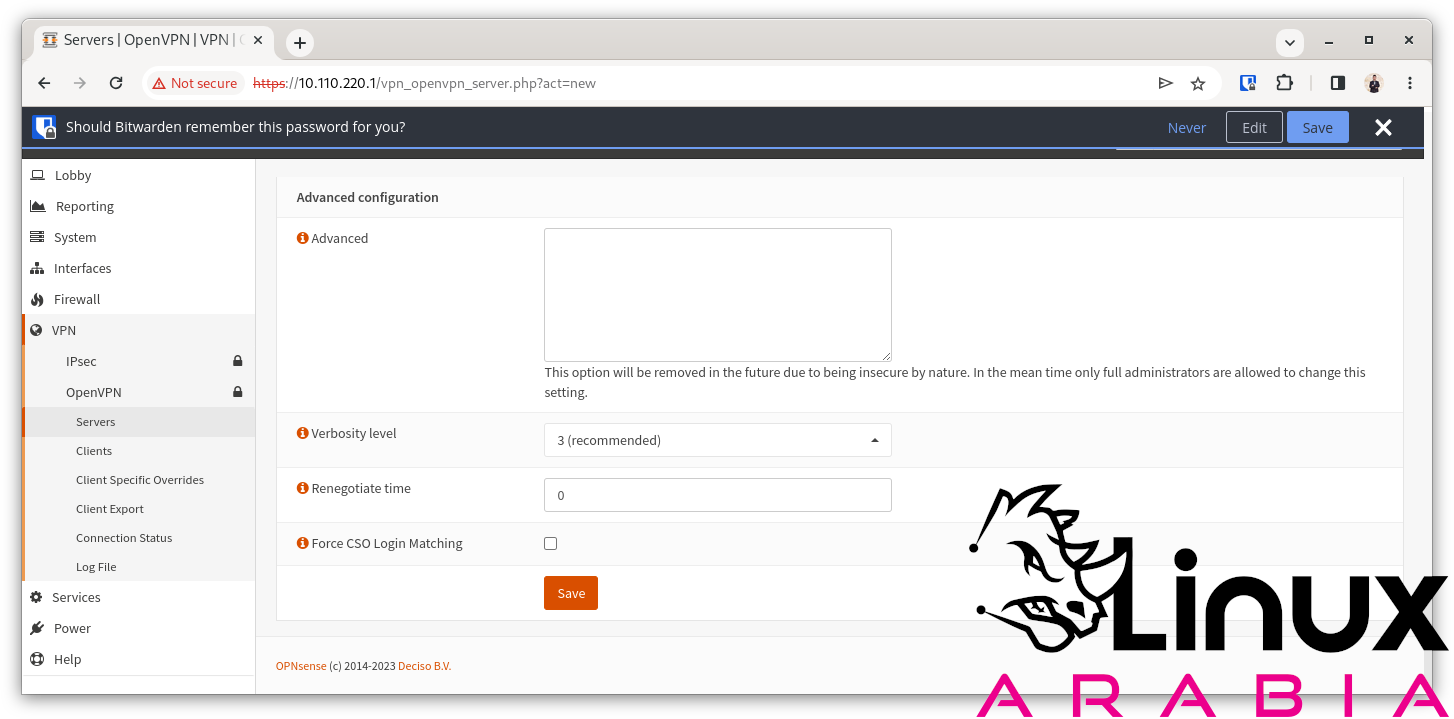

مجموعة الإعدادات “Advanced configuration” تسمح لنا بضبط بعض الإعدادات المتقدمة مثل تسجيل نشاط الشبكة. هنا سوف نقوم بضبط خانتين فقط:

1- خانة “Verbosity level” هذا يسمح لنا بتسجيل نشاط المصادقة من خلال الشهادة ويسمح لنا بتسجيل نشاط معلومات التوجيه

2- خانة “Renegotiate time” هنا نضع 0 لتعطيل هذه الخاصية لأننا نستخدم رمز تحقق ولا نحتاج إلى Renegotiate.

عند الإنتهاء، قم بالضغط على Save لحفظ التعديلات. عند الإنتهاء سوف ترى التالي:

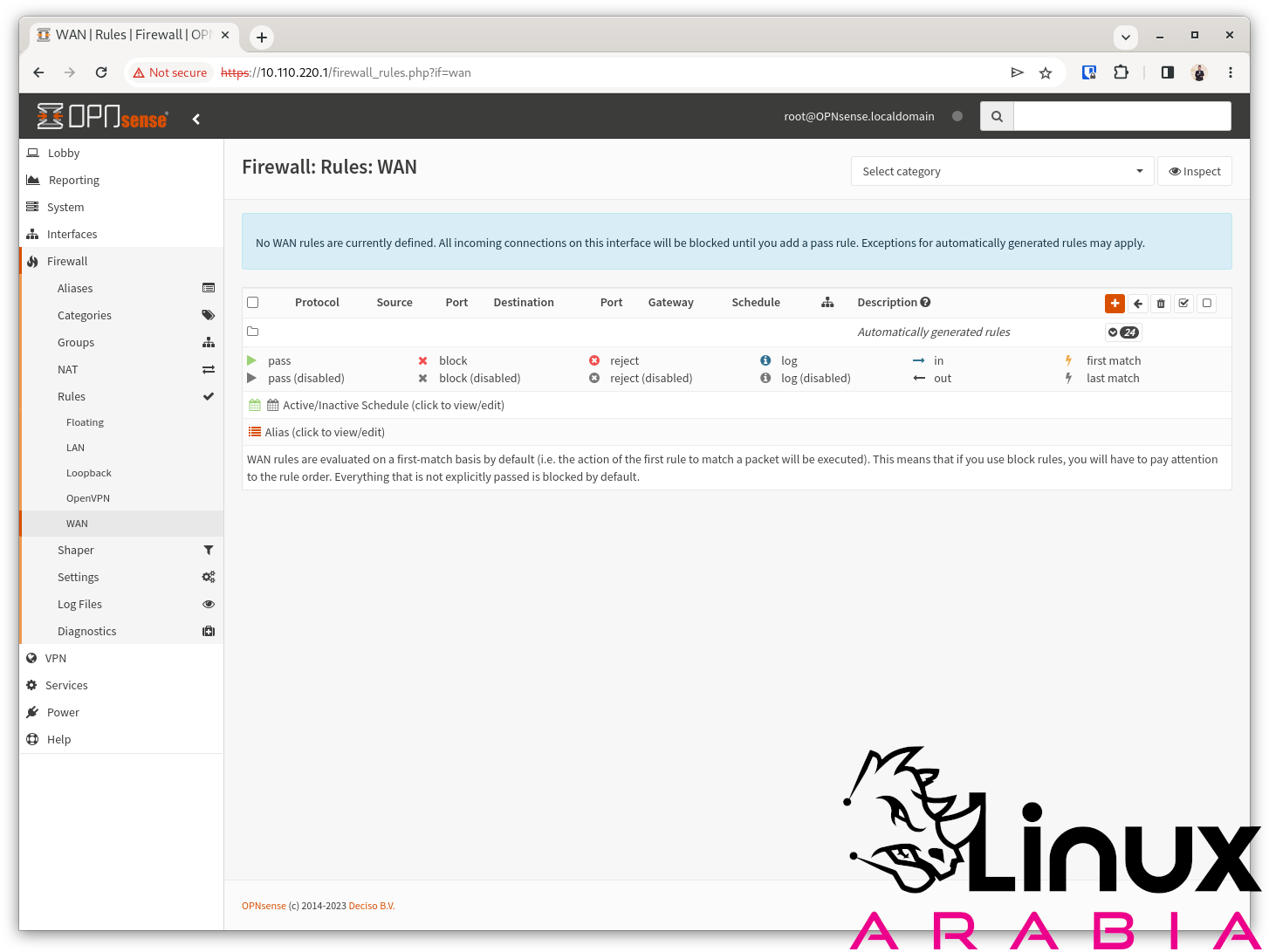

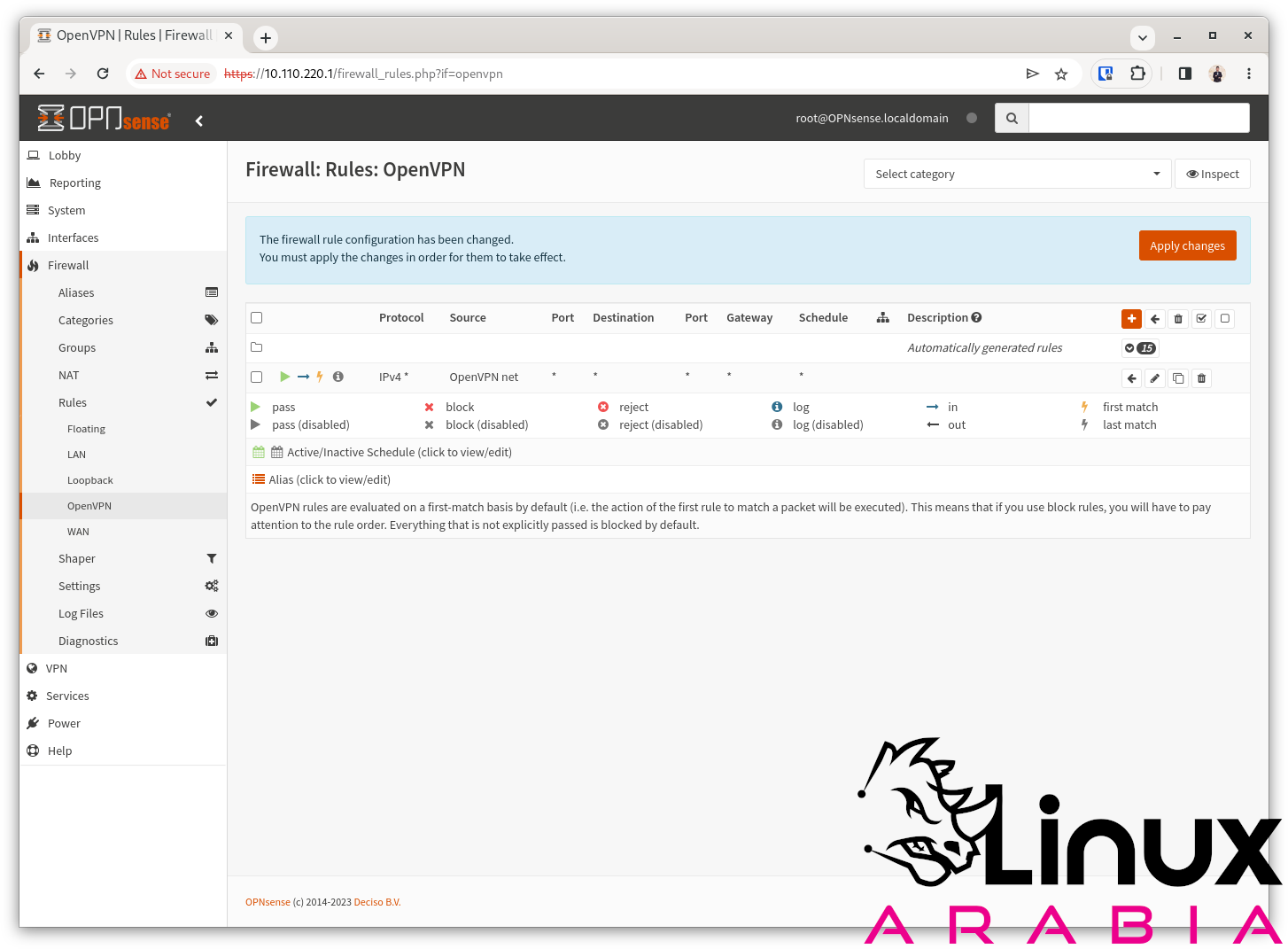

6- ضبط إعدادات الجدار الناري

إعدادات الجدار الناري تنقسم إلى قسمين، القسم الأول هو السماح بالاتصالات الخارجية من الوصول إلى الخادم، والقسم الثاني يسمح لمُتّصلي VPN بالخروج إلى الإنترنت عبر الجدار الناري. لا تقلق، هذا القسم بسيط وسهل.

السماح بالاتصالات الواردة:

هذه الإعدادات تسمح للجدار الناري بقبول إتصالات واردة من شبكة خارجية (الإنترنت) والتعامل معها بدون أن يتم اسقاطها مباشرة. بدون هذا الإعداد، لن تتمكن من عمل إتصال من خارج الجدار الناري. لكي تقوم بضبط هذه الإعدادات، يجب الإنتقال إلى:

Firewall -> Rules -> WAN

ومن الجانب الأيمن الأعلى للشاشة، إضغط على إشارة زائد باللون البرتقالي لإضافة القوانين الجديدة

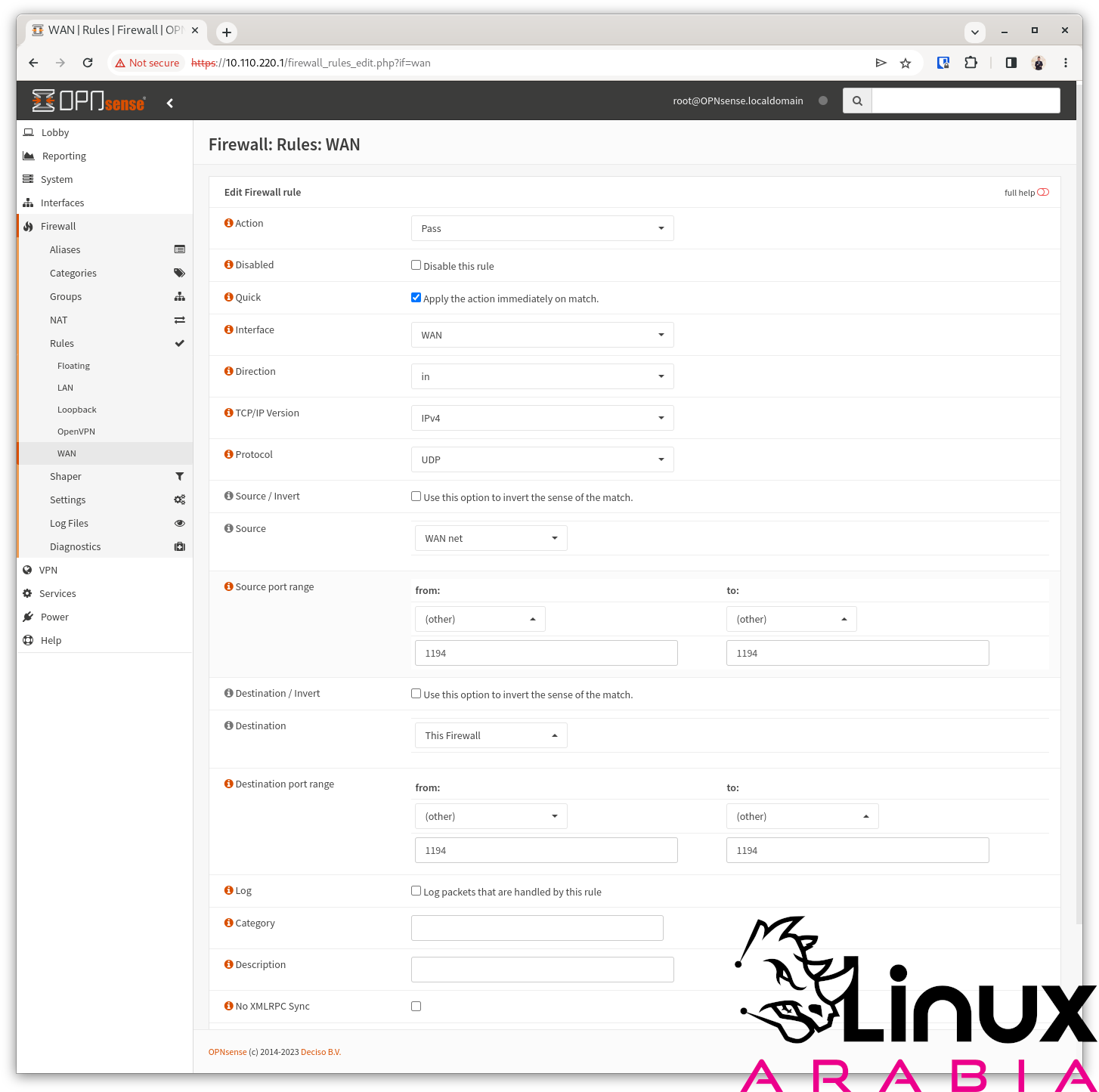

يتوجب الآن ضبط بعض الأمور لكي نسمح بالإتصال كالتالي:

1- خانة “Protocol” ومنها نقوم بتحديد نوع البروتوكول على أنه UDP

2- خانة “Source” وهي تسمح بتحديد مصدر الإتصال. قم بتحديد WAN net

3- خانة “Source” ومنها اضغط على Advanced ثم -> Source port range ثم اختر Other ومن هناك قم بتحديد المنفذ على 1194

4- خانة “Destination” وهنا قم بتحديد This Firewall

5- خانة “Destination port range” ومنها قم بتحديد Other ومن ثم المنفذ 1194

اترك باقي الإعدادات كما هي واضغط على Save لحفظ الإعدادات

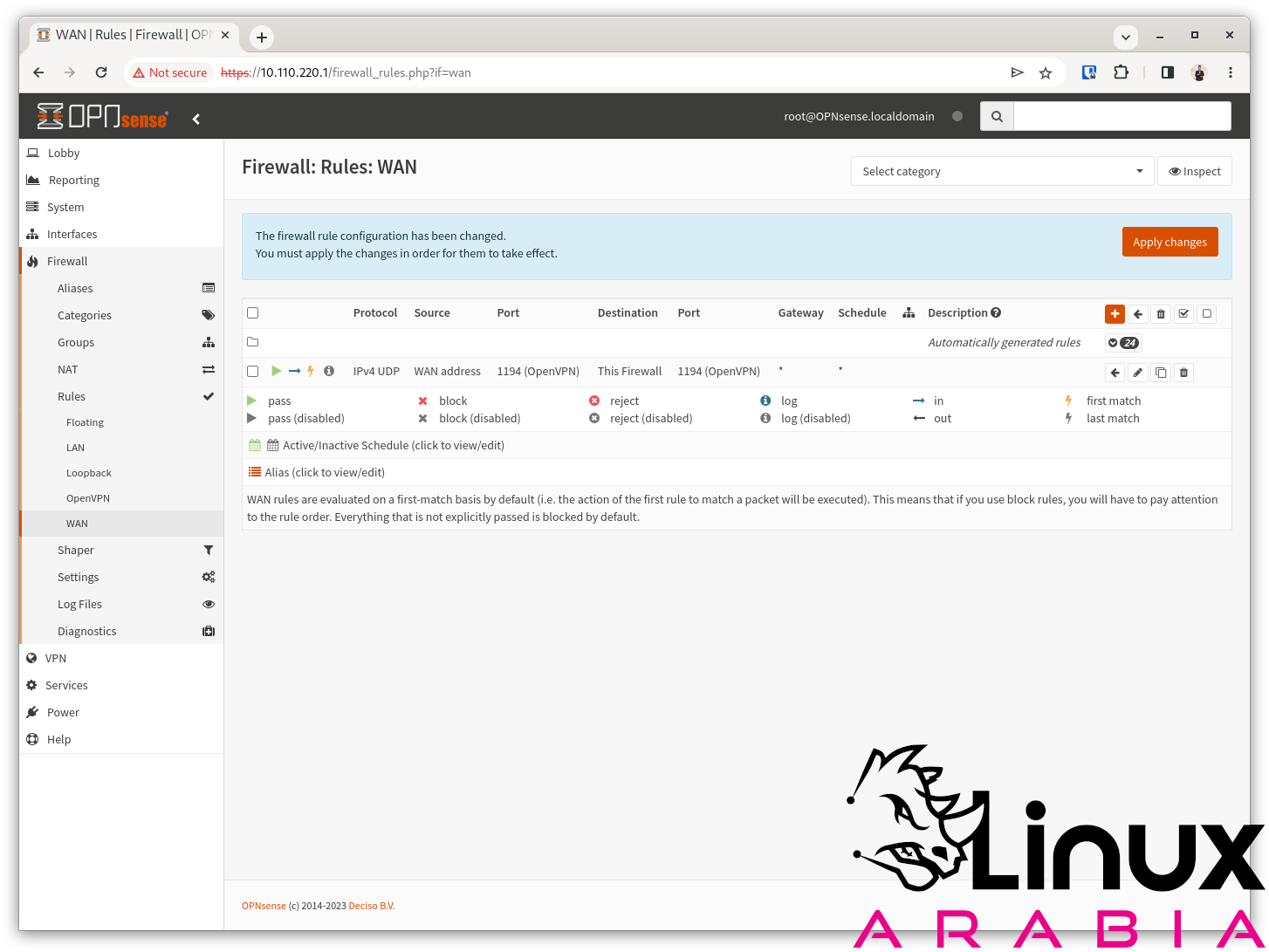

بعد الإنتهاء، سيظهر لك تنبيه بأن القواعد موجودة ولكن لم يتم تطبيقها بعد. إضغط على Apply Changes لتطبيق الإعدادات.

السماح بالاتصالات الخارجة:

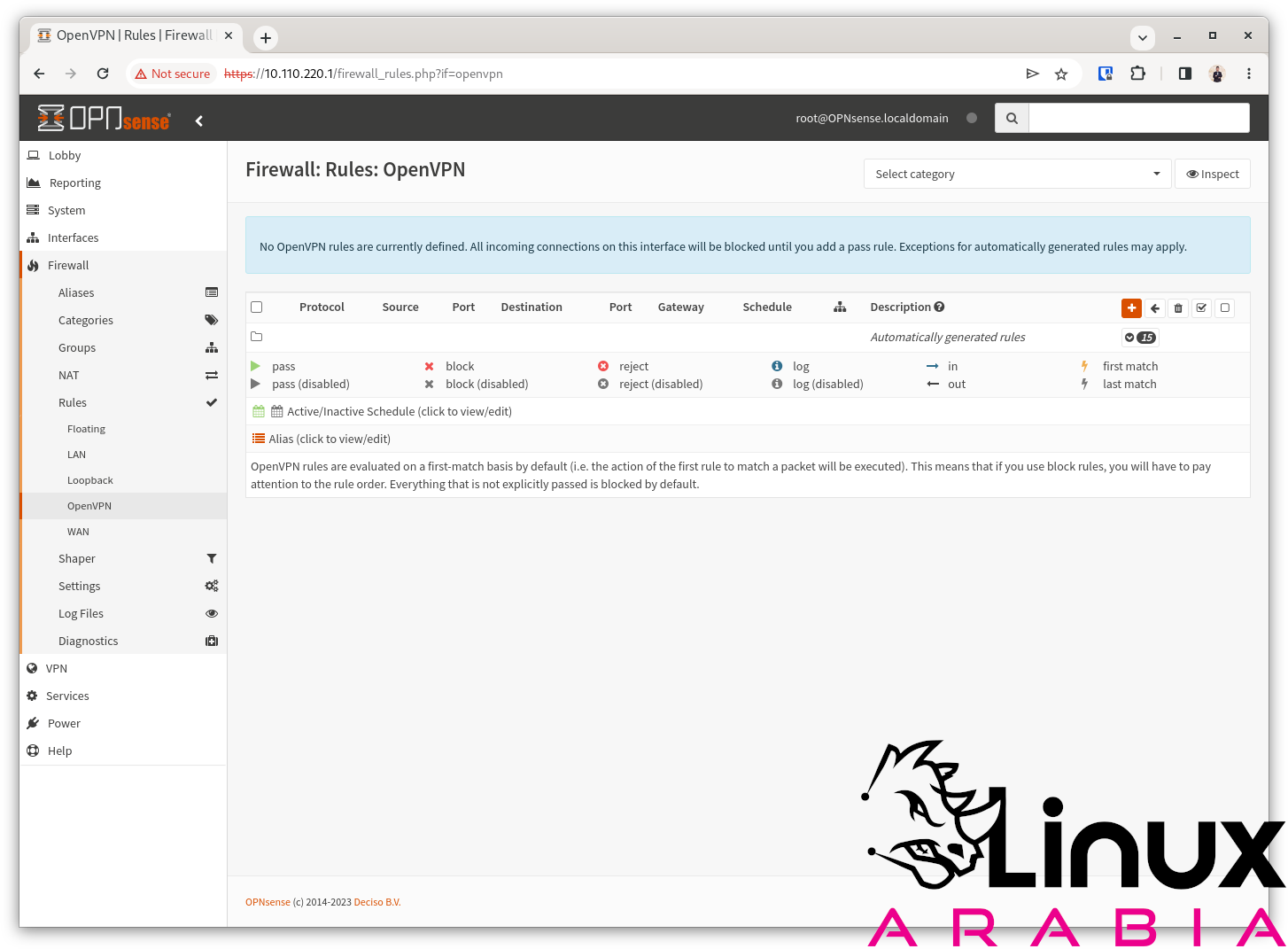

هذه الإعدادات تسمح بالمُتصلين عبر VPN بإستخدام الإنترنت من خلال الجدار الناري. لضبط هذه الإعدادات، انتقل إلى

Firewall -> Rules -> OpenVPN

ومن الجانب الأيمن الأعلى للشاشة، إضغط على إشارة زائد باللون البرتقالي لإضافة القوانين الجديدة

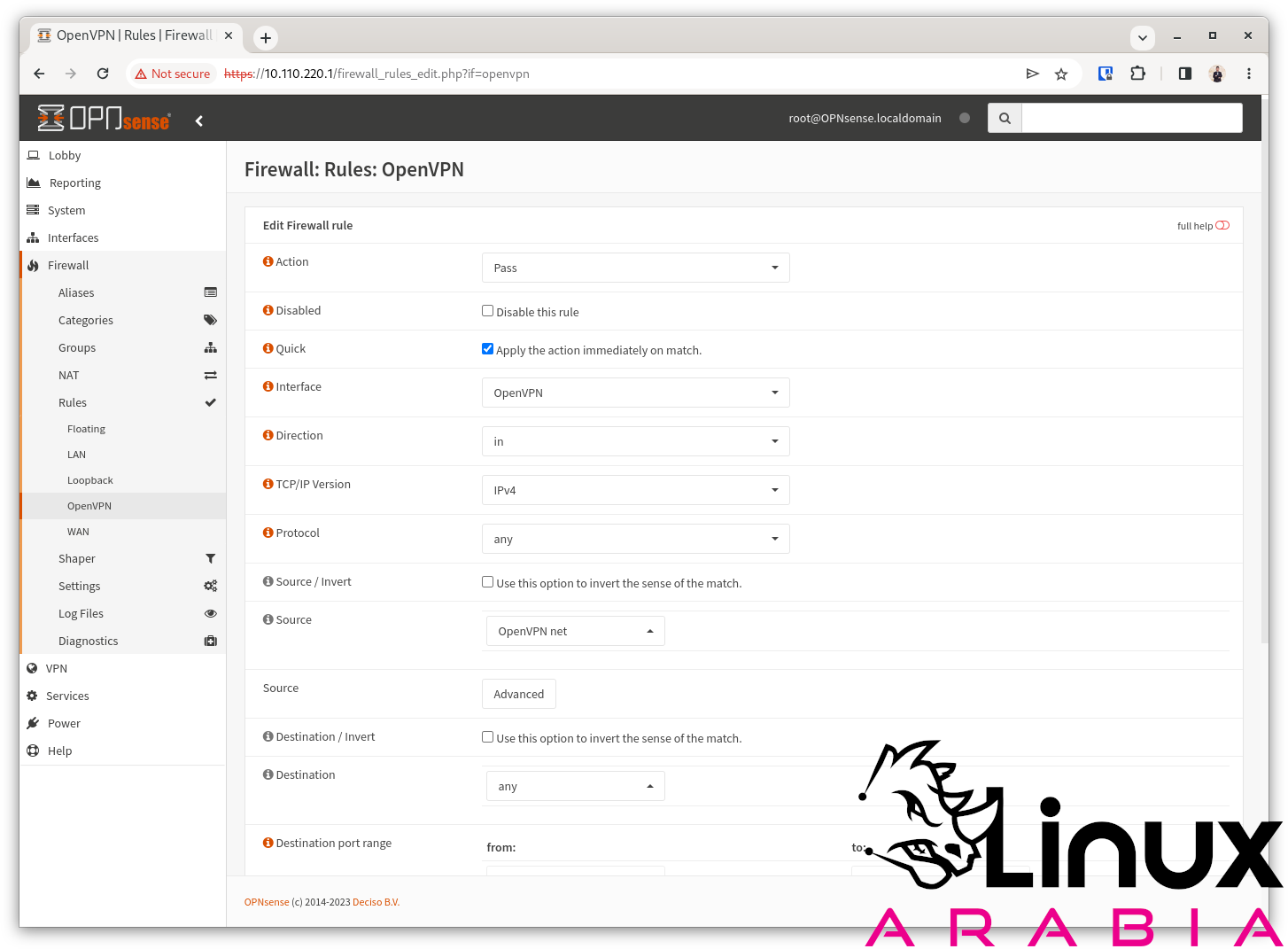

يمكنك ترك كل شيء كما هو بشكل افتراضي وضبط “Source” ليكون OpenVPN Net أو LAN Net أو يمكنك وضع العنوان بشكل يدوي 10.110.220.0/24

بعد ذلك اضغط على Save لحفظ الإعدادات

بعد الإنتهاء، سيظهر لك تنبيه بأن القواعد موجودة ولكن لم يتم تطبيقها بعد. إضغط على Apply Changes لتطبيق الإعدادات.

بهذا نكون قد انهينا ضبط الجدار الناري وننتقل إلى تصدير ملف الإتصال الخاص بالمستخدمين ليتمكنوا من الاتصال بالخادم الخاص بنا.

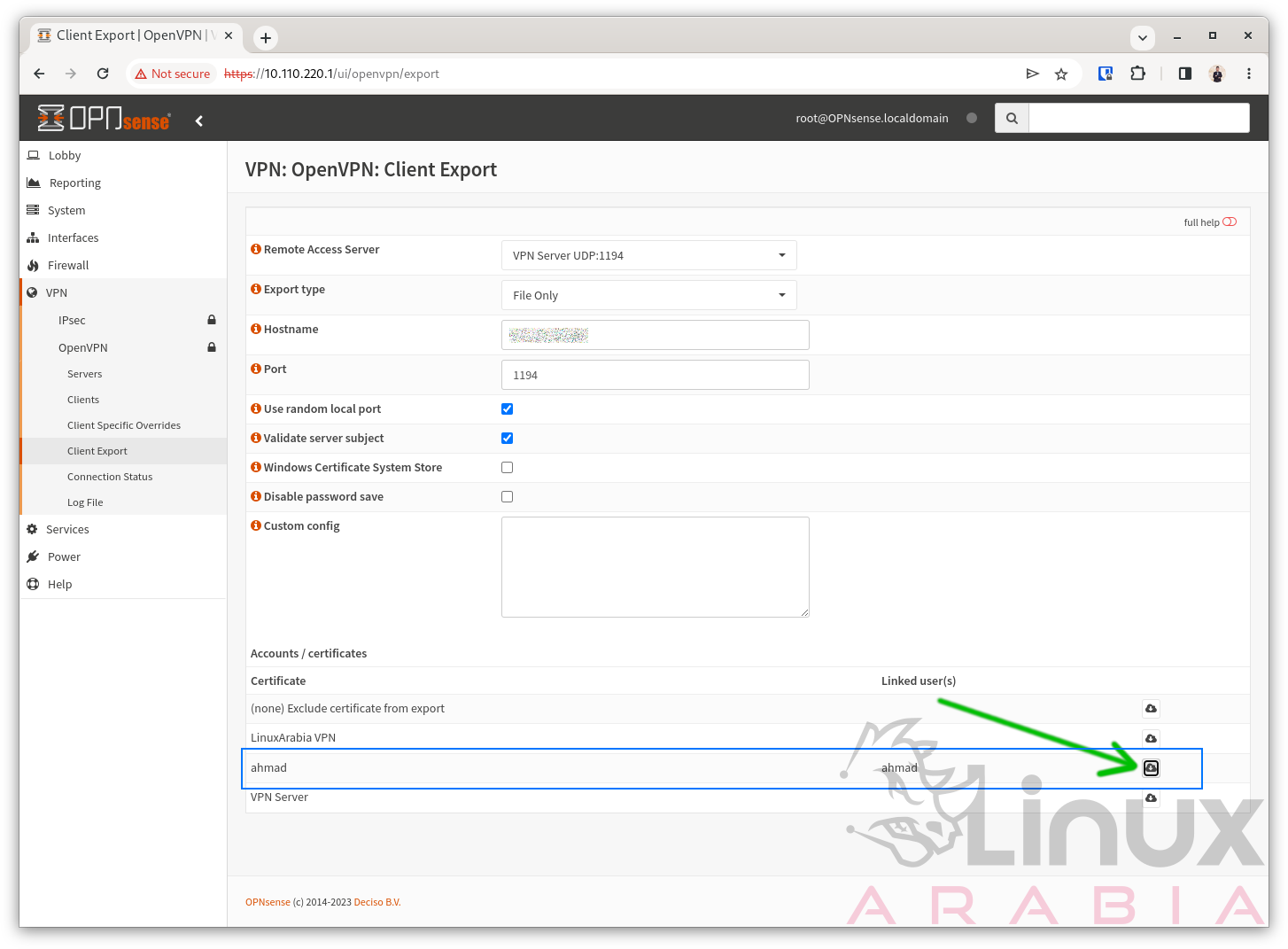

7- تصدير ملف ovpn

في هذه الشاشة يجب تعديل خانتين فقط:

1- خانة “Export type” ومنها قم بتحديد File Only لتسهيل التعامل مع الملف بدلا من أن يكون ملفات متعددة

خانة “Hostname” وهنا ضع عنوان IP الخارجي الخاص بك. لأن الإتصال يمر عبر المودم الخاص بك، لن تتمكن من اكتشاف عنوانك الخارجي من خلال الجدار الناري وبالتالي يجب تحديد العنوان بشكل يدوي.

عند الإنتهاء، إضغط على زر التنزيل بجانب اسم المستخدم الخاص بك لتنزيل ملف ovpn الخاص بالمستخدم

الإتصال بشبكة OpenVPN

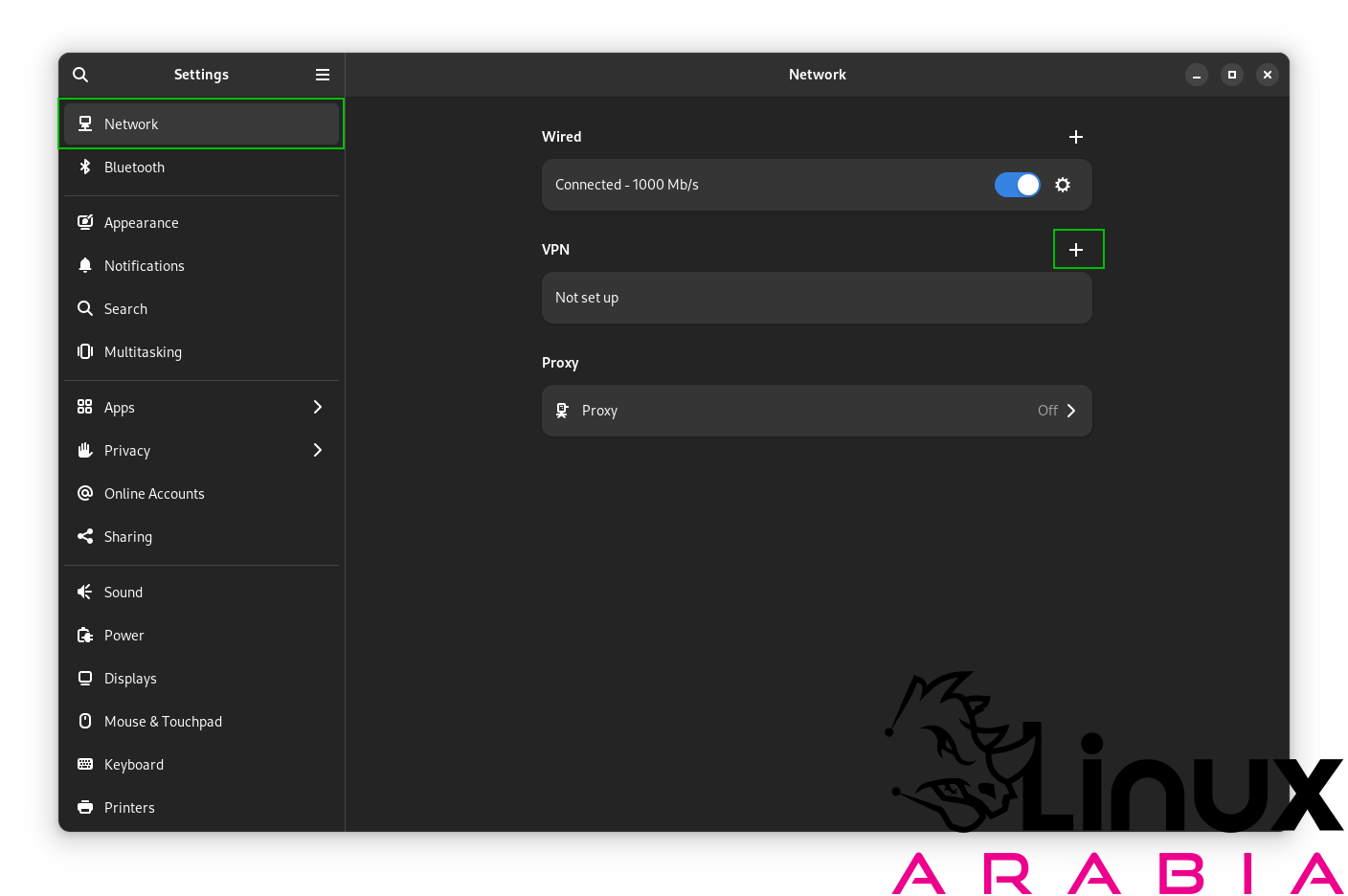

الإتصال من خلال كمبيوتر لينيكس

في حال كنت مستخدم لنظام ويندوز أو ماك، يمكنك ومن المستحسن جدا الحصول على تطبيق الإتصال من الموقع الرسمي. لا تقم أبدا بتنزيله من مصدر خارجي. الموقع الرسمي للتطبيق:

https://openvpn.net/client/

بالنسبة لنظام لينيكس، يمكنك إستيراد الملف بشكل مباشر بدون برامج خارجية. لتثبيت الاتصال على كمبيوتر بعمل بواجهة Gnome وعلى الأرجح الخطوات مشابهة جدا على واجهة KDE Plasma، يجب التوجه أولا إلى الإعدادات ومن هناك إلى الشبكات. الإختيار الثاني هو شبكات VPN ومن هناك اضغط على إشارة الزائد:

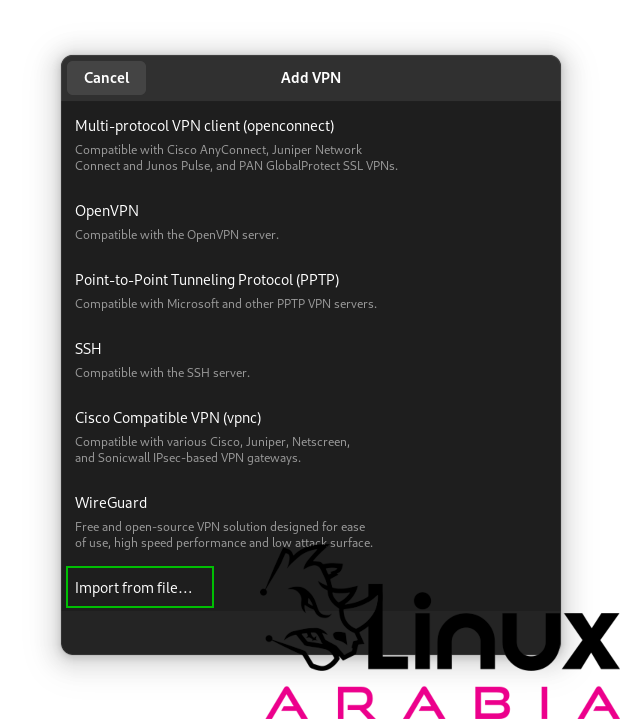

من النافذة المنبثقة، اختر Import File واختر ملف الإعدادات الذي قمت بتنزيله من الجدار الناري:

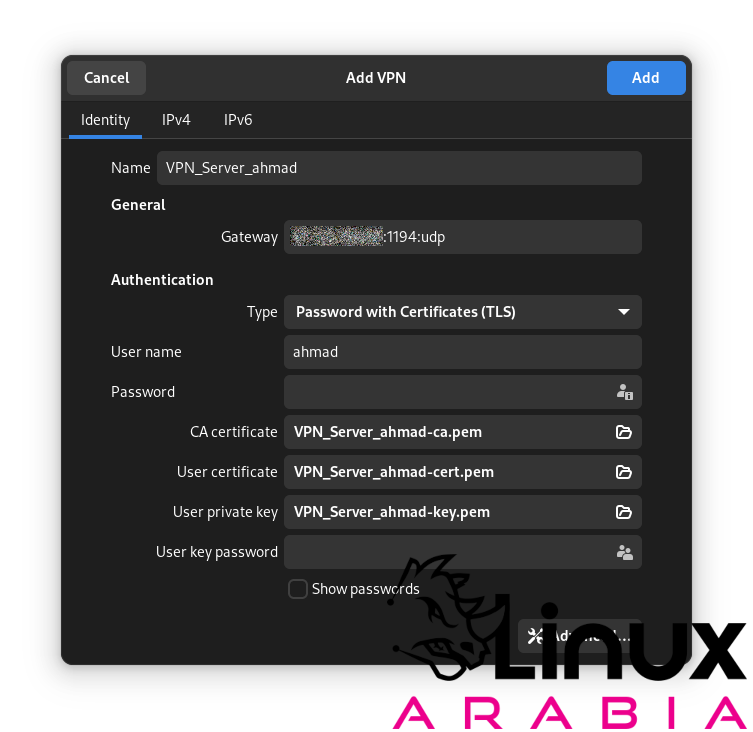

والآن اعطي الإتصال اسم، واكتب اسم المستخدم الخاص بك في حقل User name ومن دون تغيير أي شيء آخر، اضغط على Add في الأعلى:

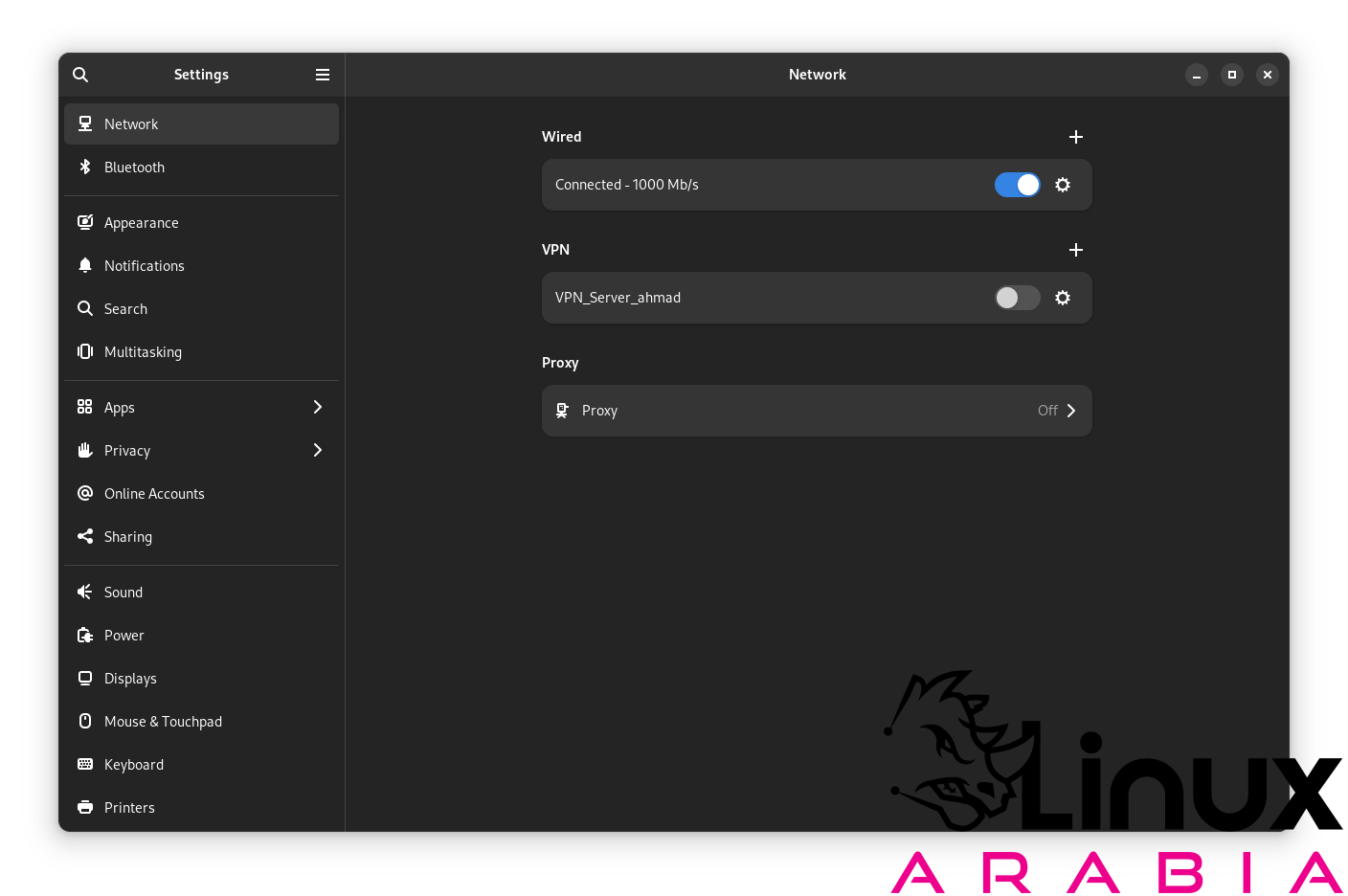

الان يمكنك أن تشاهد الإتصال موجود ويمكنك تفعيله متى شئت. الإتصال أيضا يتواجد في منطقة الوصول السريع في لوحة Gnome الموجودة في رأس الشاشة بشكل افتراضي.

بهذا نكون قد انهينا الإتصال من خلال الكمبيوتر وهي بالفعل عملية سهلة وبسيطة جدا.

الإتصال من خلال هاتف أندرويد

يمكنك ومن المستحسن جدا الحصول على تطبيق الإتصال من الموقع الرسمي. لا تقم أبدا بتنزيله من مصدر خارجي. الموقع الرسمي للتطبيق:

https://openvpn.net/client/

التطبيق متوفر لهواتف أندرويد و أيفون من المتجر الرسمي. تأكد من تنزيل النسخة الحقيقية وليس أي نسخة أخرى.

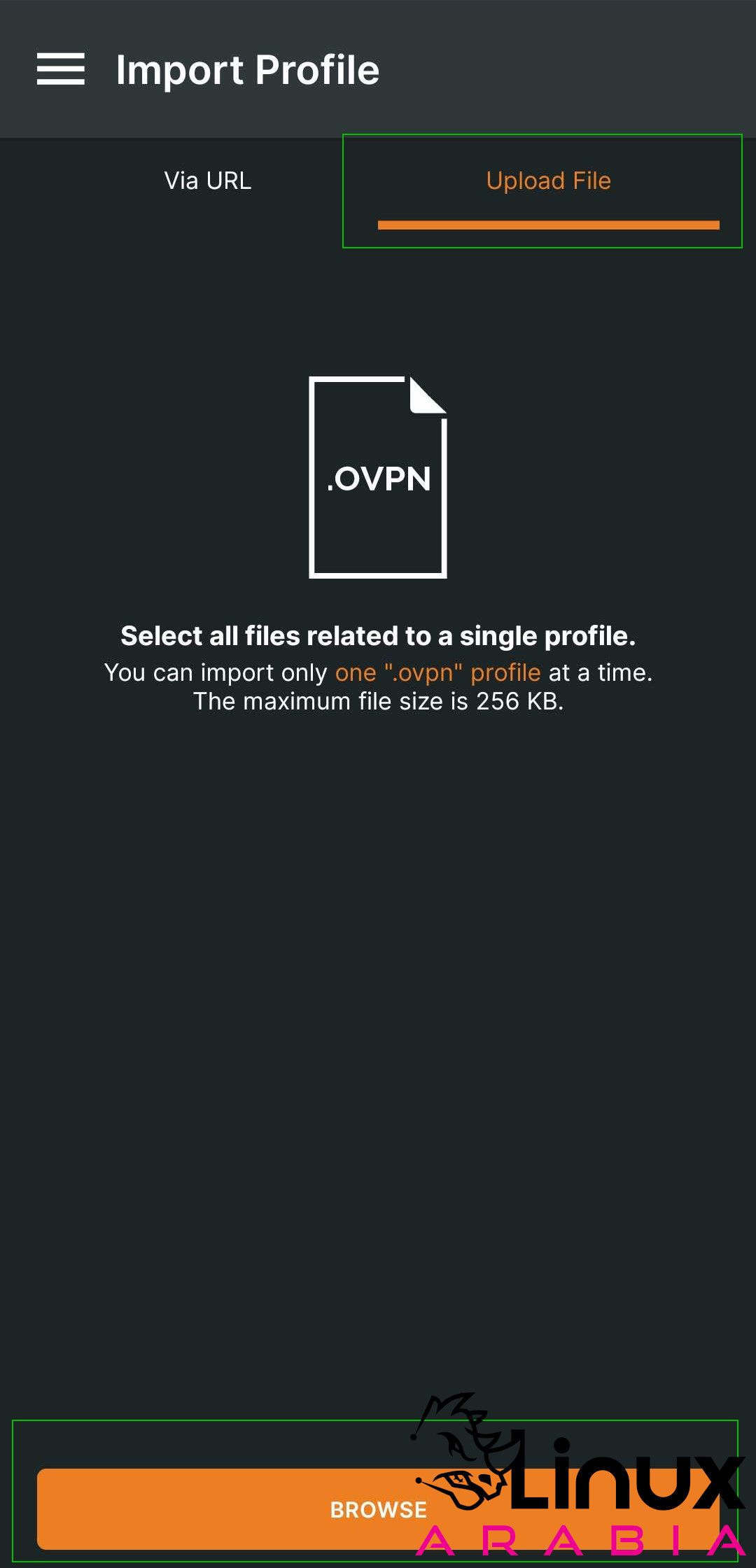

قبل تشغيل التطبيق لأول مرة، قم بنقل ملف OVPN إلى هاتفك بالطريقة الأنسب لك، ثم قم بتشغيل التطبيق والضغط على Upload File ومن ثم Browse لاختيار الملف الخاص بنا:

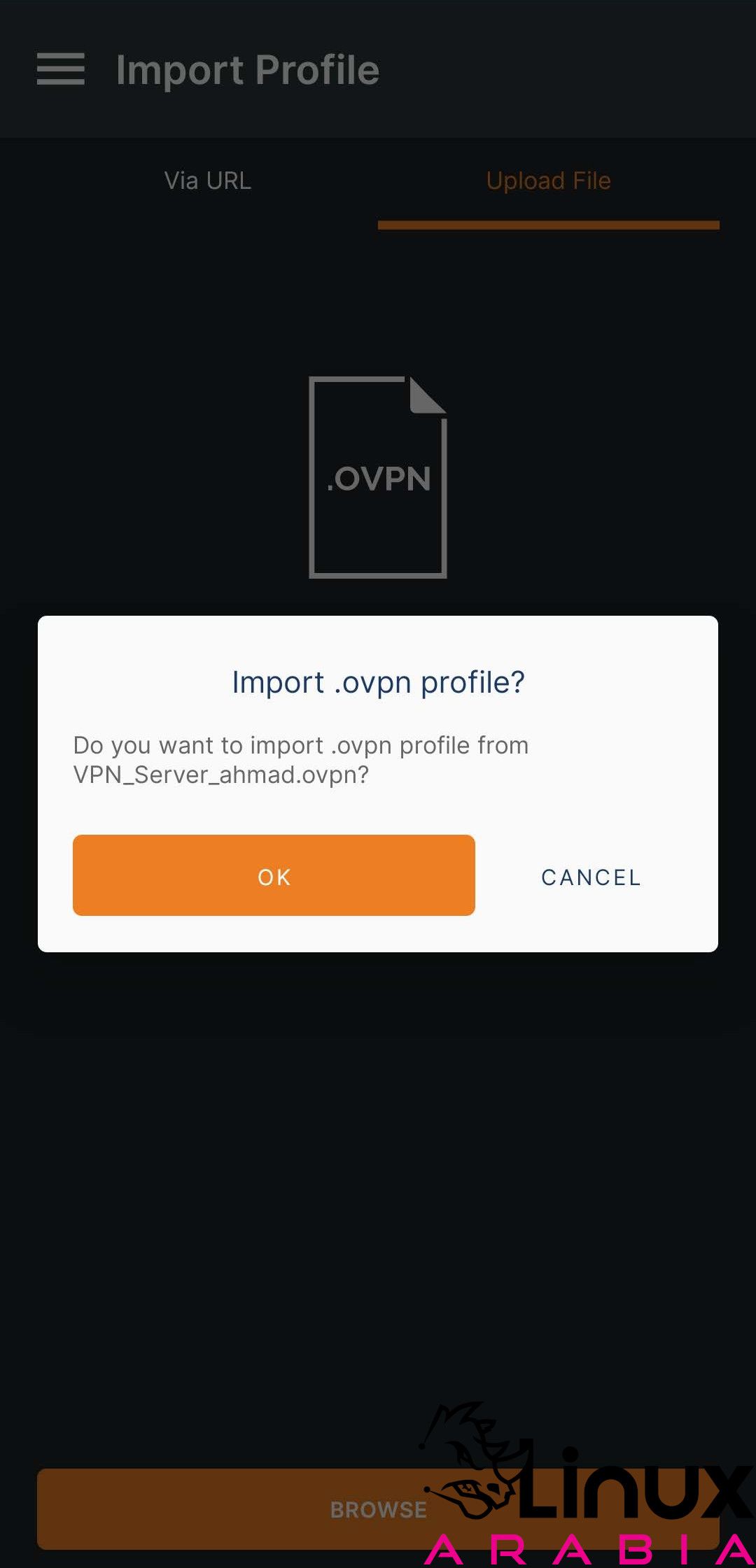

عند اختيار الملف، اضغط على OK لاكمال الإستيراد:

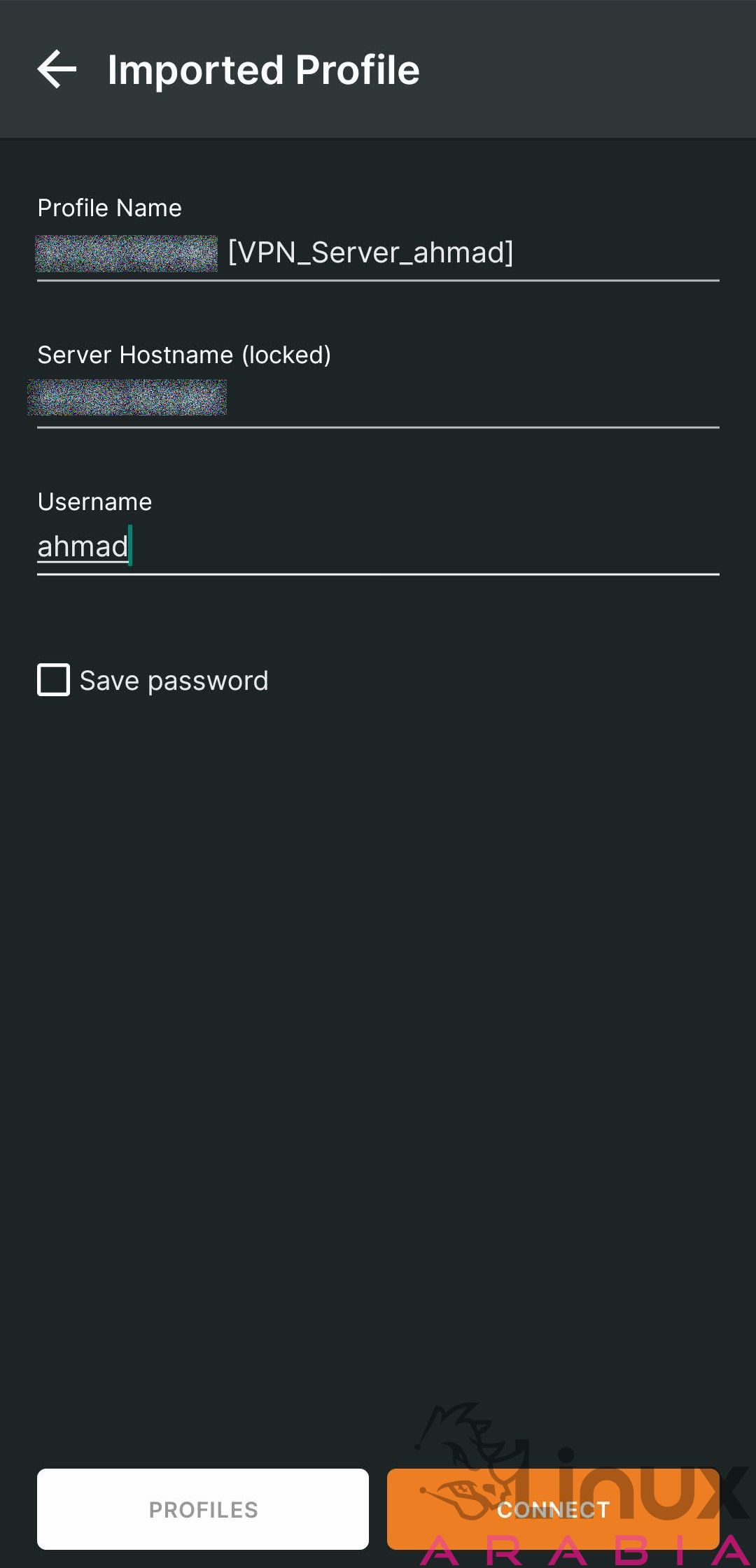

في الشاشة التالي يمكنك تغيير Profile Name ووضع اسم ملائم للإتصال وكتابة اسم المستخدم الخاص بك. عنوان IP الخاص بالخادم غير قابل للتعديل لانه جزء من ملف الإعدادات:

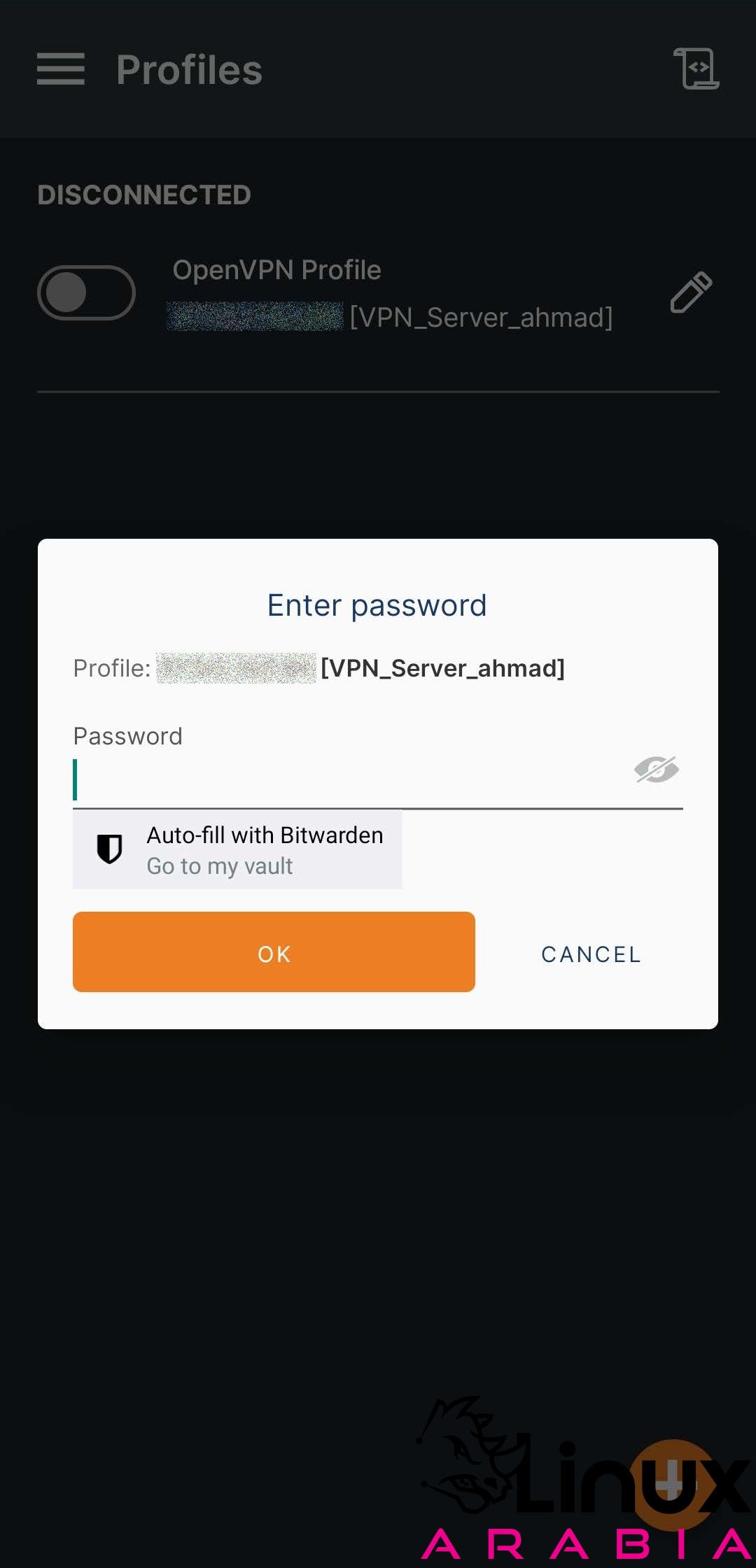

وبعد ذلك اضغط على Connect واكتب كلمة مرورك ثم اضغط على OK لبدء الإتصال:

عند الاتصال بالشبكة، يجب عليك الموافقة على تنبيه يتعلق بخصوصية الإتصال. قم بالموافقة على التنبيه حتى يتم بدء عملية الإتصال

يمكنك فحص عنوان IP الخاص بك من خلال مواقع فحص عنوان IP أو من خلال أي طريقة تراها ملائمة.

فتح منفذ في المودم

كل ما سبق قام بتجهيز البنية التحتية للاتصال والتعامل معه، ولكن من دون تفعيل تحويل المنافذ من شركة الإنترنت أو من خلال المودم الخاص بك، لن يعمل معك ولا أي شيء.

كما ذكرنا سابقاً، هذه الإعدادات قد تحتاج تدخل شركة الإنترنت لانها تملك سيطرة كاملة على الجهاز الخاص بك، أو لانك لا تعلم كيفيه عمل ذلك بنفسك. من ناحيتي سوف أقوم بتقديم شرح بسيط على جهاز التوجيه الخاص بي وإعدادات الجهاز الخاص بك يجب أن تكون قريبة جدا من إعدادات جهازي.

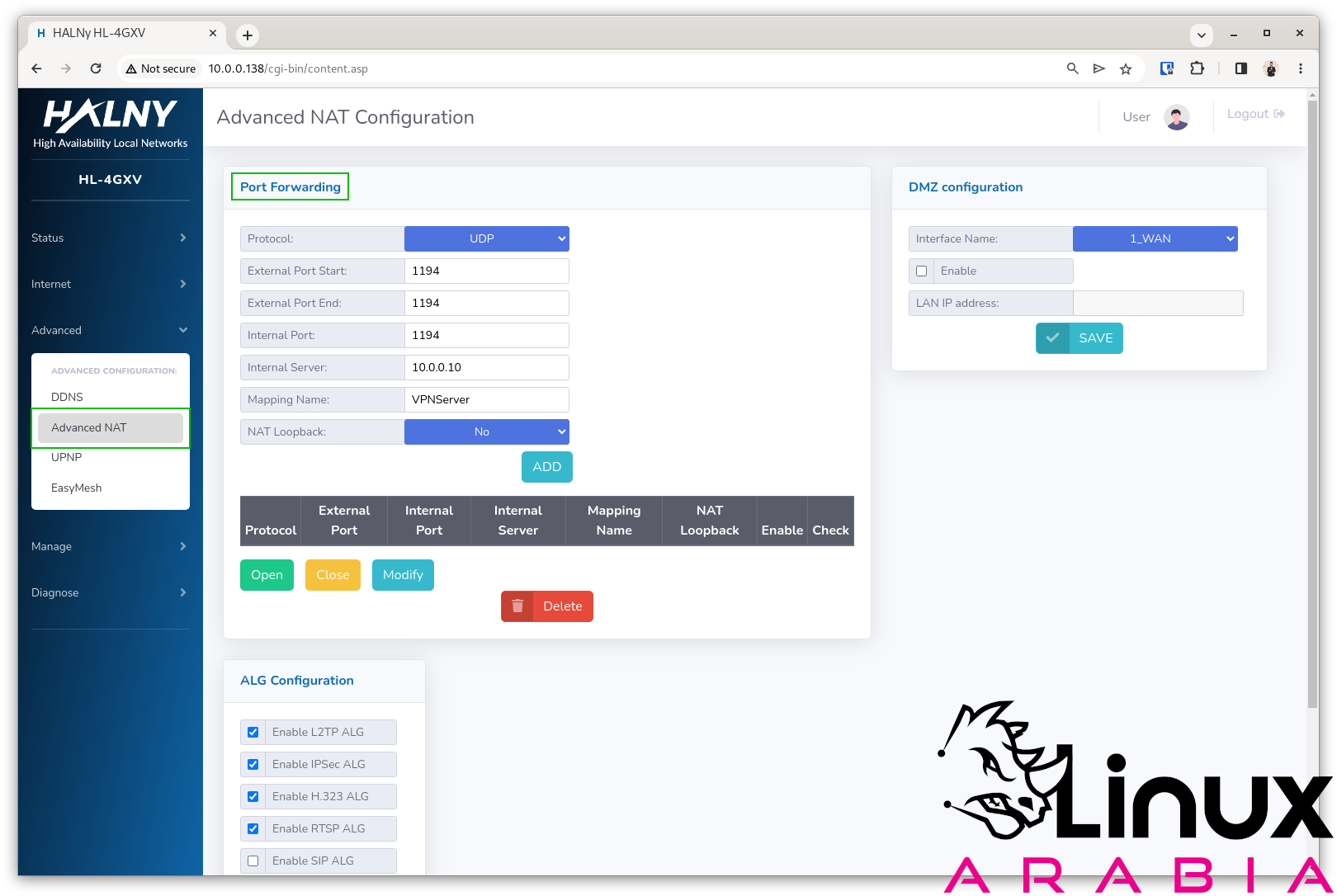

فتح المنفذ

في جهازي، الإعدادات كانت موجودة في خيار اسمه Advanced NAT ومن هناك وجدت Port Forward ولديك قد يختلف المكان والتسمية ولكن يجب أن تصل إلى Port Forward في النهاية. هنا يجب تعديل 6 خانات كما يلي:

1- خانة “Protocole” هنا نقوم بتعيين UDP لأننا سمحنا بالإتصال من خلاله فقط

2- خانة “External Port Start” هذا هو المنفذ الخارجي الذي سوف نقوم بالإتصال به (1194)

3- خانة “External Port End” هذا هو المنفذ الخارجي الذي سوف نقوم بالإتصال به (1194)

4- خانة “Internal Port” هذا هو المنفذ الداخلي الذي سوف نقوم بالإتصال به (1194)

5- خانة “Internal Server” هذا هو عنوان IP للجدار الناري في الشبكة الخاصة بك

6- خانة “Mapping Name” هذه تسمية للإتصال لتعلم أنت ما الهدف من هذا الإعداد

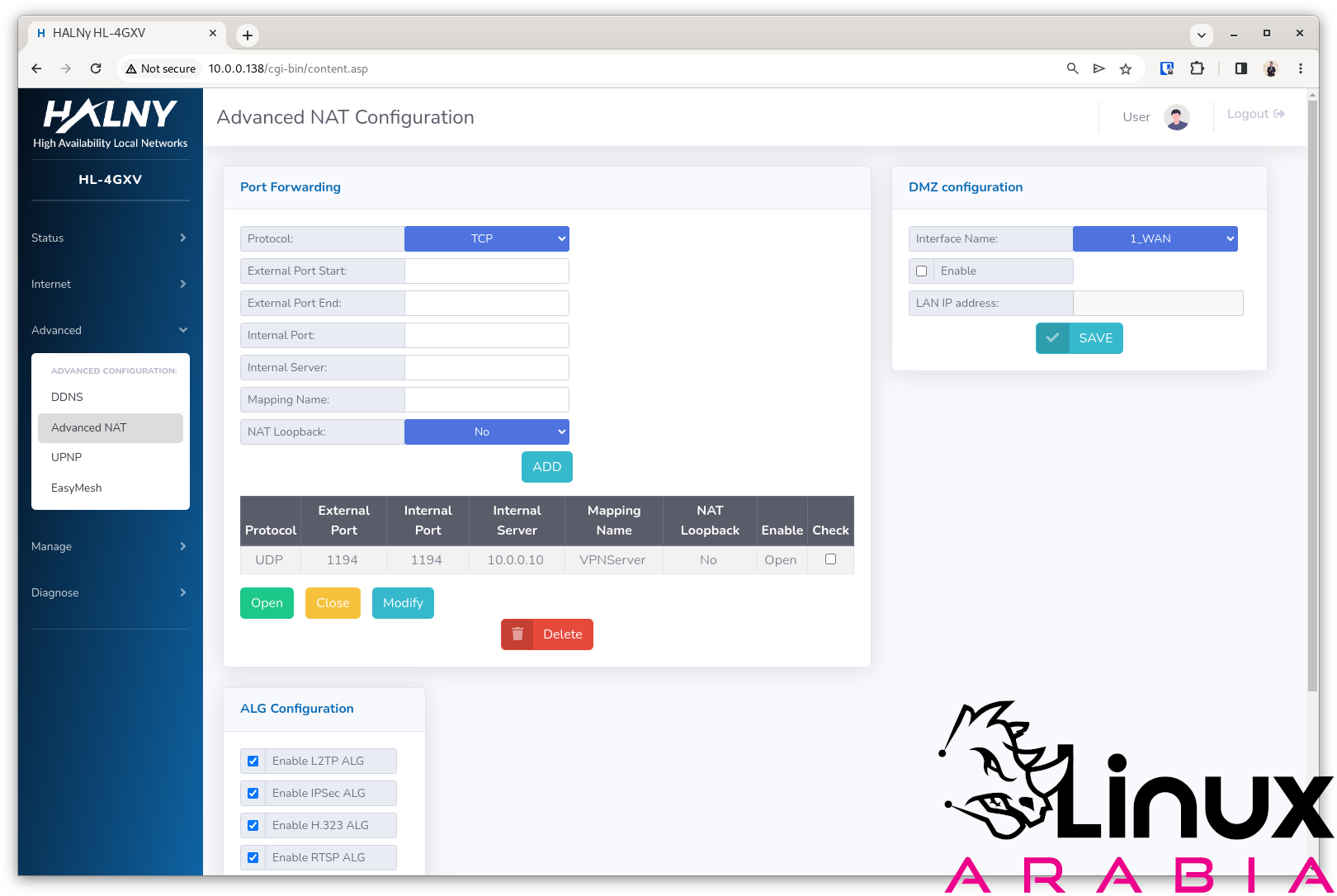

عند الإنتهاء والضغط على ADD، يتكون لنا الجدول التالي ويظهر فيه التحويل الذي قمنا به:

تجربة المنفذ

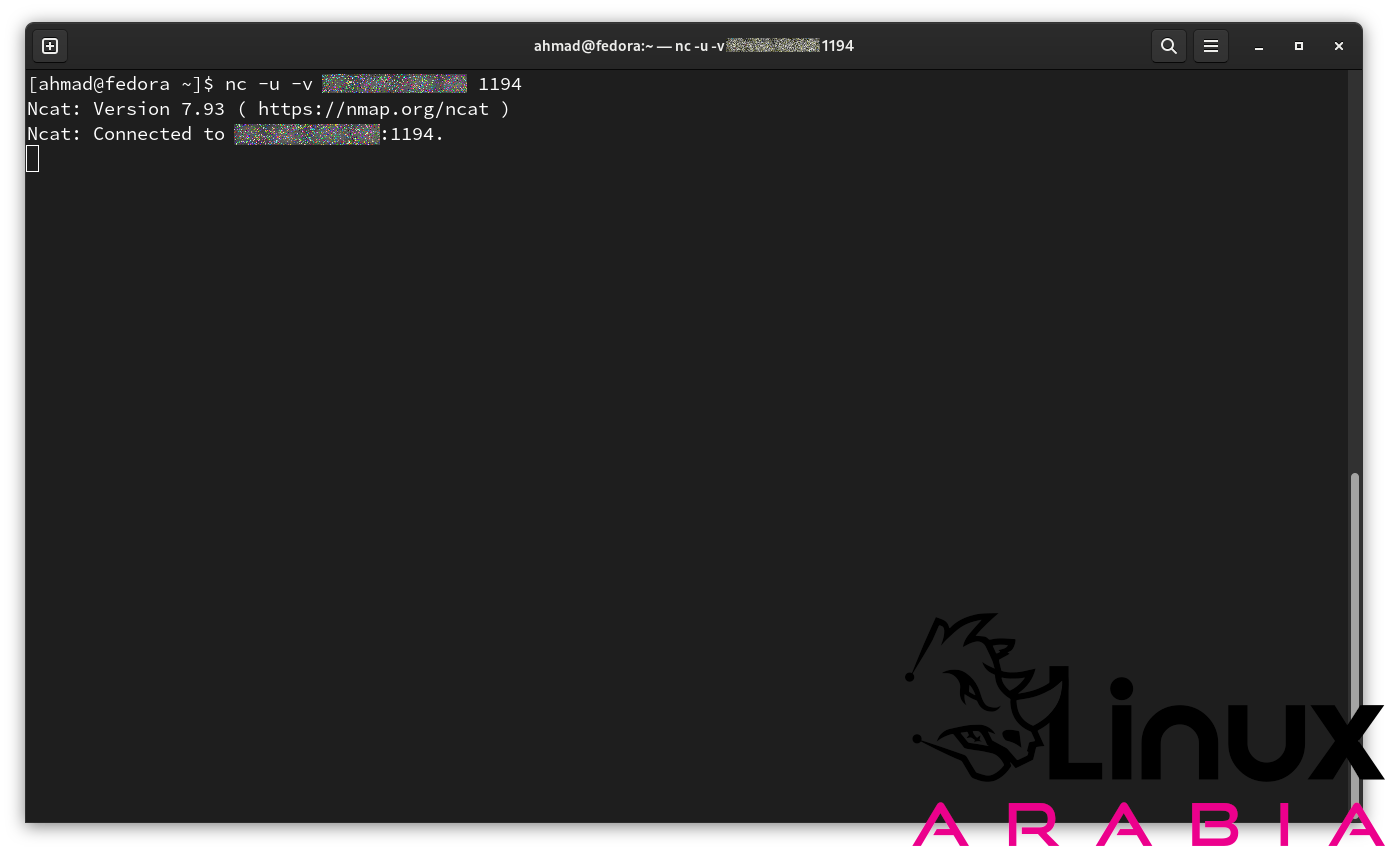

وصلنا إلى هنا وأخيرا ولدينا الآن -على حد علمنا- طريقة اتصال سليمة وصحيحة. للتأكد من أن الإتصال ممكن بدون مشاكل، دعنا نتأكد من ذلك تلافيا لتعقيد وضعنا في المستقبل. قم بتثبيت الاداة nc على جهازك الخاص في حال لم تكن موجودة عندك وقم بتنفيذ الأمر التالي:

nc -u -v 111.222.333.444 1194استبدل 111.222.333.444 بعنوان IP الخارجي الخاص بك. في حال أن عملك تم بشكل صحيح، سوف تلاحظ نجاح الإتصال من خلال ظهور النص التالي:

Ncat: Connected to 111.222.333.444:1194.

لاحظ أن الإتصال قد نجح عندي ولكنه فعليا غير ممكن من الإنترنت الخارجي خارج مزود الإنترنت الخاص بي وذلك لوجود جدار ناري خاص بهم خارج المودم الخاص بي. هنا احتجت للتحدث مع مزود الإنترنت وقام بالفعل بفتح المنفذ وبعدها تمكنت من الإتصال من عناوين خارج نطاق مزود الإنترنت الخاص بي.

هنا نكون قد أنهينا بالفعل إعداد الشبكة والجدار الناري والبنية التحتية الداخلية والخارجية لنتمكن من الإتصال. الآن يمكننا محاولة تجربة الإتصال بشكل حقيقي من خلال شبكة خارجية. أنا استخدمت هاتفي للإتصال من خلال الشبكات الخليوية.

في موضوع إضافي، سأقوم بشرح تثبيت وتشغيل شبكة من نوع WireGuard حيث أنها غير مدعومة بشكل إفتراضي من قبل OPNSense وتحتاج إلى تثبيت خادم خاص بها وعملية إعداد طويلة نسبية. الجميل في الأمر هو أن شبكات WireGuard أفصل وأسرع وأكثرا أمانا من شبكان OpenVPN ولكنها للأسف غير منتشرة حتى يومنا هذا لأنها حديثة العهد.